Содержание

Если вы подозреваете, что операционная система вашего компьютера была повреждена или изменена в результате действий вредоносных программ или системного сбоя, используйте м астер восстановления после заражения, устраняющий следы пребывания в операционной системе вредоносных объектов. Специалисты "Лаборатории Касперского" рекомендуют также запускать мастер после лечения компьютера, чтобы убедиться, что все возникшие угрозы и повреждения устранены.

В ходе работы мастер проверяет наличие в операционной системе каких-либо изменений, к числу которых могут относиться блокировка доступа к сетевому окружению, изменение расширений файлов известных форматов, блокировка панели управления и тому подобное. Причины появления таких повреждений различны. Это могут быть активность вредоносных программ, неправильная настройка операционной системы, системные сбои или применение неправильно работающих программ – оптимизаторов операционной системы.

После исследования мастер анализирует полученную информацию с целью выявления в операционной системе повреждений, которые требуют немедленного вмешательства. По результатам исследования составляется список действий, которые следует выполнить, чтобы устранить повреждения. Мастер группирует действия по категориям с учетом серьезности обнаруженных проблем.

Антивирусные программы, даже при обнаружении и удалении вредоносного программного обеспечения, далеко не всегда восстанавливают полную работоспособность системы. Нередко, после удаления вируса, пользователь компьютера получает пустой рабочий стол, полное отсутствие доступа в Интернет (или блокировку доступа к некоторым сайтам), неработающую мышку и т.п. Вызвано это, как правило, тем, что остались нетронутыми некоторые системные или пользовательские настройки, измененные вредоносной программой под свои нужды.

Восстановление системы, в случае, когда загрузка или вход в систему невозможны.

Самым простым и действенным способом восстановления поврежденной вредоносным программным обеспечением системы является откат на точку восстановления (Restore Point) когда система еще была в работоспособном состоянии. Кстати, этот же прием можно использовать и для нейтрализации вируса. Откат выполняется таким образом, что изменяются только системные файлы Windows и содержимое реестра. Естественно, восстанавливаются и те элементы, которые, после заражения, позволяют вредоносной программе выполнять свой запуск. Другими словами, откат системы на момент до возникновения вирусного заражения дает возможность изолировать исполняемые файлы вируса и даже, если они остаются в системе, их автоматический запуск не производится, и они никоим образом не могут влиять на работу ОС. Откат на точку восстановления выполняется в среде самой Windows XP (Меню Пуск — Программы — Стандартные — Служебные — Восстановление системы )и в случаях, когда вход в систему невозможен, становится также невыполнимым. Однако, существует инструмент под названием ERD Commander (ERDC) , позволяющий выполнить восстановление системы, даже в случае невозможности запуска штатных средств. Подробное описание ERD Commander и примеры практической работы с ним найдете в статье Инструкция по использованию ERD Commander (Microsoft DaRT).

А в общих чертах, восстановление выполняется с помощью средства ERDC под названием System Restore Wizard . Сначала выполняется загрузка ERD Commander, который представляет собой усеченный вариант Windows (WinPE — Windows Preinstall Edition) и набор специальных программных инструментов для работы с ОС установленной на жестком диске. Затем запускается инструмент System Restore Wizard , с помощью которого состояние системы восстанавливается на созданную ранее ( вручную или автоматически ) точку восстановления. При наличии кондиционных данных точки восстановления, в подавляющем большинстве случаев, система возвращается к работоспособному состоянию.

Восстановление работоспособности с помощью антивирусной утилиты AVZ.

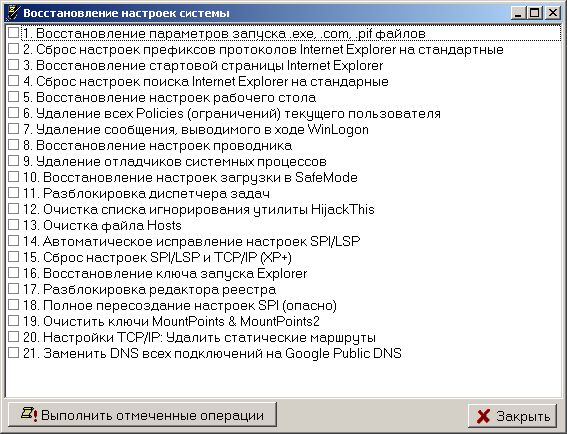

Это самый простой, не требующий особой квалификации, способ. Антивирусная утилита AVZ Олега Зайцева, кроме основных функций обнаружения и удаления вредоносного ПО, имеет и дополнительную — восстановление работоспособности системы, с помощью специальных подпрограмм, или, по терминологии AVZ — микропрограмм. Утилита AVZ позволяет легко восстановить некоторые системные настройки, поврежденные вирусами. Помогает в случаях, когда не запускаются программы, при подмене страниц, открываемых обозревателем, подмене домашней страницы, страницы поиска, при изменении настроек рабочего стола, невозможности запуска редактора реестра, отсутствии доступа в Интернет и т.п.

Для запуска процедур восстановления выбираем меню Файл — Восстановление системы и отмечаем галочкой нужную микропрограмму восстановления:

.

1.Восстановление параметров запуска .exe, .com, .pif файлов

Данная микропрограмма восстанавливает реакцию системы на файлы exe, com, pif, scr.

Показания к применению:

после удаления вируса перестают запускаться программы.

2.Сброс настроек префиксов протоколов Internet Explorer на стандартные

Данная микропрограмма восстанавливает настройки префиксов протоколов в Internet Explorer

Показания к применению:

при вводе адреса типа www.yandex.ru идет его подмена на что-то вида www.seque.com/abcd.php?url=www.yandex.ru

3.Восстановление стартовой страницы Internet Explorer

Данная микропрограмма восстанавливает стартовую страницу в Internet Explorer

Показания к применению:

подмена стартовой страницы

4.Сброс настроек поиска Internet Explorer на стандартные

Данная микропрограмма восстанавливает настройки поиска в Internet Explorer

Показания к применению:

При нажатии кнопки "Поиск" в IE идет обращение к какому-то постороннему сайту

5.Восстановление настроек рабочего стола

Данная микропрограмма восстанавливает настройки рабочего стола. Восстановление подразумевает удаление всех активных элементов ActiveDesktop, обоев, снятие блокировок на меню, отвечающее за настройки рабочего стола.

Показания к применению:

Исчезли закладки настройки рабочего стола в окне "Свойства:экран", на рабочем столе отображаются посторонние надписи или рисунки

6.Удаление всех Policies (ограничений) текущего пользователя

Windows предусматривает механизм ограничений действий пользователя, называемый Policies. Этой технологией пользуются многие вредоносные программы, поскольку настройки хранятся в реестре и их несложно создавать или модифицировать.

Показания к применению:

Заблокированы функции проводника или иные функции системы.

7.Удаление сообщения, выводимого в ходе WinLogon

Windows NT и последующие системы в линейке NT (2000, XP) позволяют установить сообщение, отображаемое в ходе автозагрузки. Этим пользуется ряд вредоносных программ, причем уничтожение вредоносной программы не приводит к уничтожению этого сообщения.

Показания к применению:

В ходе загрузки системы вводится постороннее сообщение.

8.Восстановление настроек проводника

Данная микропрограмма сбрасывает ряд настроек проводника на стандартные (сбрасываются в первую очередь настройки, изменяемые вредоносными программами).

Показания к применению:

Изменены настройки проводника

9.Удаление отладчиков системных процессов

Регистрация отладчика системного процесса позволят осуществить скрытый запуск приложение, что и используется рядом вредоносных программ

Показания к применению:

AVZ обнаруживает неопознанные отладчики системных процессов, возникают проблемы с запуском системных компонент, в частности после перезагрузки исчезает рабочий стол.

10.Восстановление настроек загрузки в безопасном режиме (SafeMode)

Некоторые вредоносные программы, в частности червь Bagle, повреждают настройки загрузки системы в защищенном режиме. Данная микропрограмма восстанавливает настройки загрузки в защищенном режиме.

Показания к применению:

Компьютер не загружается в защищенном режиме (SafeMode). Применять данную микропрограмму следует только в случае проблем с загрузкой в защищенном режиме.

11.Разблокировка диспетчера задач

Блокировка диспетчера задач применяется вредоносными программами для защиты процессов от обнаружения и удаления. Соответственно выполнение данной микропрограммы снимает блокировку.

Показания к применению:

Блокировка диспетчера задач, при попытке вызова диспетчера задач выводится сообщение "Диспетчер задач заблокирован администратором".

12.Очистка списка игнорирования утилиты HijackThis

Утилита HijackThis хранит в реестре ряд своих настроек, в частности — список исключений. Поэтому для маскировки от HijackThis вредоносной программе достаточно зарегистрировать свои исполняемые файлы в списке исключений. В настоящий момент известен ряд вредоносных программ, использующих данную уязвимость. Микропрограмма AVZ выполняет очистку списка исключений утилиты HijackThis

Показания к применению:

Подозрения на то, что утилита HijackThis отображает не всю информацию о системе.

13. Очистка файла Hosts

Очистка файла Hosts сводится к поиску файла Hosts, удалению из него всех значащих строк и добавлению стандартной строки "127.0.0.1 localhost".

Показания к применению:

Подозрения на то, файл Hosts изменен вредоносной программой. Типичные симптомы — блокировка обновления антивирусных программ. Проконтролировать содержимое файла Hosts можно при помощи менеджера Hosts файла, встроенного в AVZ.

14. Автоматическое исправление настроек SPl/LSP

Выполняет анализ настроек SPI и в случае обнаружения ошибок производит автоматическое исправление найденных ошибок. Данную микропрограмму можно запускать повторно неограниченное количество раз. После выполнения данной микропрограммы рекомендуется перезагрузить компьютер. Внимание ! Данную микропрограмму нельзя запускать из терминальной сессии

Показания к применению:

После удаления вредоносной программы пропал доступ в Интернет.

15. Сброс настроек SPI/LSP и TCP/IP (XP+)

Данная микропрограмма работает только в XP, Windows 2003 и Vista. Ее принцип работы основан на сбросе и пересоздании настроек SPI/LSP и TCP/IP при помощи штатной утилиты netsh, входящей в состав Windows. Подробно про сброс настроек можно прочитать в базе знаний Microsoft — http://support.microsoft.com/kb/299357 Обратите внимание ! Применять сброс настроек нужно только в случае необходимости при наличие неустранимых проблем с доступом в Интернет после удаления вредоносных программ !

Показания к применению:

После удаления вредоносной программы пропал доступ в Интернет и выполнение микропрограммы "14. Автоматическое исправление настроек SPl/LSP" не дает результата.

16. Восстановление ключа запуска Explorer

Восстанавливает системные ключи реестра, отвечающие за запуск проводника.

Показания к применению:

В ходе загрузки системы не запускается проводник, но запуск explorer.exe вручную возможен.

17. Разблокировка редактора реестра

Разблокирует редактор реестра путем удаления политики, запрещающей его запуск.

Показания к применению:

Невозможно запустить редактор реестра, при попытке выводится сообщение о том, что его запуск заблокирован администратором.

18. Полное пересоздание настроек SPI

Выполняет резервное копирование настроек SPI/LSP, после чего уничтожает их и создает по эталону, который хранится в базе.

Показания к применению:

Тяжелые повреждения настроек SPI, неустранимые скриптами 14 и 15. Применять только в случае необходимости !

19. Очистить базу MountPoints

Выполняет очистку базы MountPoints и MountPoints2 в реестре. Данная операция нередко помогает в случае, когда после заражения Flash-вирусом в проводнике не открываются диски Для выполнения восстановления необходимо отметить один или несколько пунктов и нажать кнопку "Выполнить отмеченные операции". Нажатие кнопки "ОК" закрывает окно.

На заметку:

Восстановление бесполезно, если в системе работает троянская программа, выполняющая подобные перенастройки — необходимо сначала удалить вредоносную программу, а затем восстанавливать настройки системы

На заметку:

Для устранения следов большинства Hijacker необходимо выполнить три микропрограммы — "Сброс настроек поиска Internet Explorer на стандартные", "Восстановление стартовой страницы Internet Explorer", "Сброс настроек префиксов протоколов Internet Explorer на стандартные"

На заметку:

Любую из микропрограмм можно выполнять несколько раз подряд без ущерба для системы. Исключения — "5.Восстановление настроек рабочего стола" (работа этой микропрограммы сбросит все настройки рабочего стола и придется заново выбирать раскраску рабочего стола и обои) и "10. Восстановление настроек загрузки в SafeMode" (данная микропрограмма пересоздает ключи реестра, отвечающие за загрузку в безопасном режиме).

Если не работают некоторые устройства после лечения системы от вирусов.

Клавиатурные шпионы и вирусы, использующие руткит-технологии для маскировки своего присутствия в зараженной системе, нередко устанавливают свой драйвер как дополнение к реальному драйверу, обслуживающему какое-либо устройство (чаще всего клавиатуру или мышь). Простое удаление файла "вирусного" драйвера без удаления из реестра записи, ссылающейся на него, приведет к неработоспособности "обслуживаемого" устройства.

Подобное же явление имеет место при неудачном удалении антивируса Касперского, кода перестает работать мышь, и в диспетчере устройств она отображается как устройство с ошибкой, для которого не были загружены все драйверы. Проблема возникает по причине использования антивирусом дополнительного драйвера klmouflt, который устанавливался при инсталляции антивируса. При деинсталляции файл драйвера был удален, но ссылка в реестре на драйвер klmouflt, осталась.

Подобное явление наблюдается и при удалении файла драйвера руткита и оставшейся в реестре ссылке на него. Для устранения проблемы нужно сделать поиск в реестре по строке UpperFilters.

Везде, где в ключах реестра встретится значение

klmouflt — для драйвера от антивируса Касперского

или другое название — для драйвера руткита

mouclass

удалить ненужное klmouflt и перезагрузиться.

Обычно при неработающей клавиатуре и мыши нужно чтобы были восстановлены ключи реестра

Клавиатура:

HKLMSYSTEMCurrentControlSetControlClass<4D36E96B-E325-11CE-BFC1-08002BE10318>

UpperFilters=kbdclass

Мышь:

HKLMSYSTEMCurrentControlSetControlClass<4D36E96F-E325-11CE-BFC1-08002BE10318>

UpperFilters=mouclass

Если проблема осталась, можно поискать аналогичные значения в LowerFilters

Читайте, какие действия предпринять после очистки компьютера от вирусов. Как определить и устранить способы попадания вирусов на ПК. Если компьютер заражен вирусами или другим вредоносным программным обеспечением, очистка его – это только первый шаг. Чтобы обеспечить дальнейшую безопасность компьютера необходимо осуществить дополнительные действия.

Имейте ввиду, что не каждое предупреждение антивирусной программы об опасности, означает заражение компьютера. Так, как и не каждое сканирование компьютера антивирусной программой означает его полную очистку от них. Если вирус обнаружен до того момента, когда он успел запуститься на компьютере, то всё в порядке. Если после – у вас проблема.

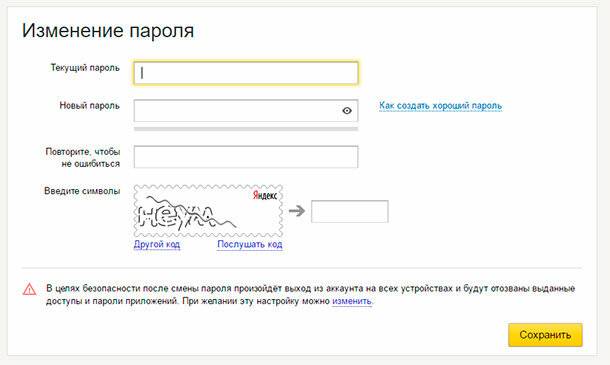

Поменяйте пароли

Пользователи с помощью компьютера пользуются электронной почтой, сайтами онлайн банкинга, социальными сетями, другими важными аккаунтами. Если предположить, что на компьютере есть вирусы, то они могут скопировать ваши пароли и распространить их по другим вредоносным программам. С помощью вашего e-mail аккаунта такие программы могут сбросить ваши пароли на других сайтах и таким образом получить доступ к вашим аккаунтам на них.

Чтобы предотвратить это, после очистки компьютера от вирусов лучше поменять пароли аккаунтов, которыми вы пользуетесь: электронной почты, онлайн банкинга, и прочих, в которые вы логинитесь с раннее инфицированного компьютера. Поэтому даже менять пароли лучше с другого, достоверно чистого компьютера.

Некоторые пользователи, для которых безопасность их аккаунтов превыше всего, используют специальные программы менеджеры паролей, для создания максимально безопасных и уникальных паролей.

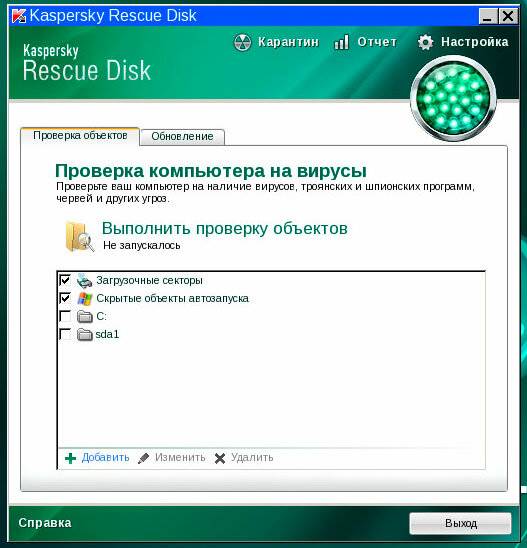

Убедитесь в том, что вирусы действительно удалены

Если вредоносное ПО попало к вам на компьютер и начало работать, оно может сделать много неприятных вещей. Например, некоторые вирусы устанавливают на компьютере Rootkit программы и с их помощью маскируют себя в системе. Многие виды Троянов также «открывают ворота» после запуска, загружая множество других типов вредоносного ПО с удалённых серверов.

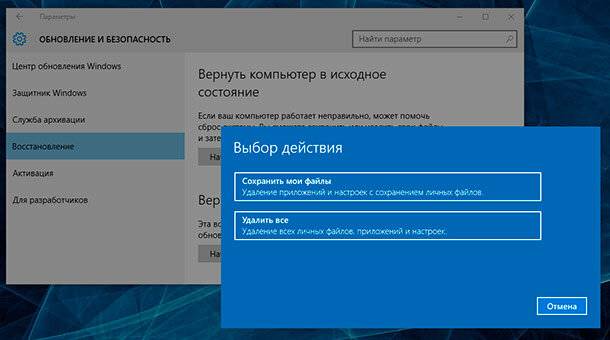

Другими словами, если ваш компьютер был инфицирован, то лучше перестраховаться. Не нужно считать, что компьютер уже чист, так как антивирус удалил все вирусы. Лучше просканировать его несколько раз с помощью разных антивирусов, в том числе с помощью онлайн или загружаемых версий. Таким способом вы сможете обнаружить замаскированные вирусы с помощью Rootkit программ.

Также, может понадобиться переустановить Windows или воспользоваться функцией сброса системы к исходному состоянию. Это более затратно по времени, особенно если отсутствует бэкап системы, но только в таком случае вы сможете быть на сто процентов уверены в том, что ваша система не инфицирована.

Определите то, каким способом вирусы попали в компьютер

Если в компьютер попали вирусы, значит вредоносное программное обеспечение может попасть в него опять. Поэтому, необходимо проверить защиту вашего компьютера и предотвратить попадание вирусов к вам в компьютер снова.

Windows – это сложная операционная система. Например, существует более 50 разных типов потенциально опасных расширений файлов, которые могут содержать в себе вирус. Вот наиболее важные вопросы, на которые должен ответить себе пользователь, чтобы понимать в какой мере безопасности находится его компьютер.

- Используете ли вы антивирусную программу? – Если на вашем компьютере не установлена антивирусная программа. То её обязательно необходимо установить.

- Установлены ли на вашем компьютере Java приложения? – Java это источник проблем с безопасностью. Большинство компьютеров в интернете имеют устарелую и уязвимую версию Java, которая даёт возможность вредоносным сайтам устанавливать вирусные программы на компьютер пользователя. Если на вашем компьютере установлено Java-приложение – удалите его. Если данное приложение вам необходимо на компьютере, по крайней мере отключите в браузере Java-плагин.

- Есть ли в браузере вашего ПК ненужные плагины? – обратите внимание на установленные плагины браузера, которым вы пользуетесь на компьютере. Часто вредоносные программы сами устанавливают нужные им плагины и с их помощью загружают на компьютер другие программы, без ведома пользователя. Лучше удалить с браузера все плагины, которыми вы не пользуетесь.

- Настроено ли в вашей ОС автоматическое обновление? – Лучше настроить в Windows автоматическую загрузку и установку обновлений. Использование неактуальных версий программ и операционных систем опасно. Каждый день в сети появляется большое количество новых вирусов, и операционная система вашего компьютера должна быть готова к этому.

- Насколько вы внимательны с теми программами, которые запускаете? – Будьте внимательны, когда загружаете и устанавливаете программы на компьютер. Старайтесь не кликнуть случайно по всплывающей рекламе и не устанавливать предложенные мелким шрифтом приложения и плагины. Не запускайте программы и не открывайте файлы, присланные из неизвестного адреса по почте.

Несоблюдение элементарных правил безопасности при использовании компьютера, в конечном счёте приводит к выходу из строя операционной системы и утере данных зараженного компьютера. Забывая использовать антивирусные программы и техники, пользователь рискует не только утерять данные своего компьютера, но и доступ к своим онлайн аккаунтам.