Содержание

VPN можно описать как коммуникационную платформу между компьютерами в организации. Он может состоять из связанных компаний, организаций или учреждений, или состоять из отделов в организации. Этот сетевой метод применяется в общедоступных сетевых системах в интернете. Это достигается за счет защиты систем, называемых сетевыми протоколами. Провайдеры будут рассматривать безопасность, географический охват и скорость в качестве основных факторов, определяющих используемую инфраструктуру. Провайдер предложит своим клиентам хорошо защищенное соглашение об уровне обслуживания.

Работа виртуальных частных сетей (VPN)

Работа виртуальных частных сетей (VPN)

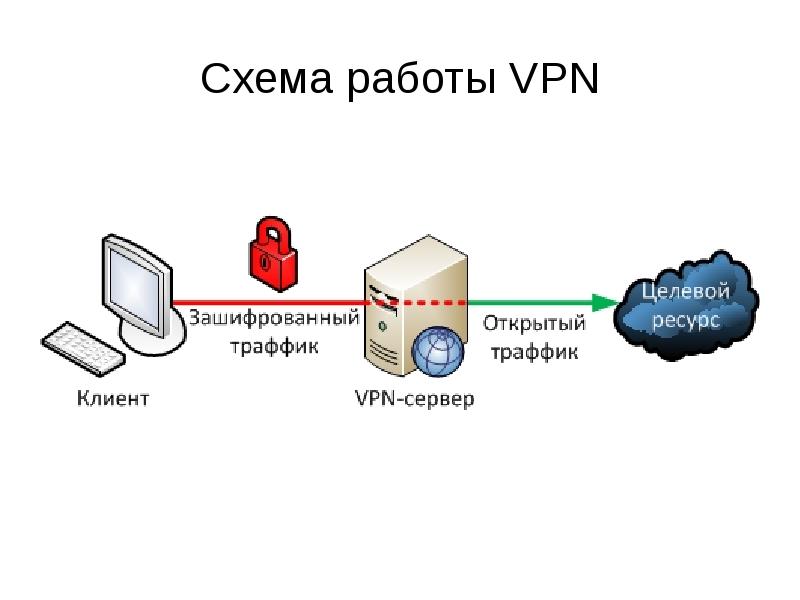

Virtual Private Network состоит из двух частей: внутренней и внешней. Внутренняя сторона спроектирована таким образом, что обеспечивает административное разрешение аутентификации и физическую безопасность для человека, просматривающего эту сеть. Внешняя сторона — это общедоступная сеть, которая включает международное соединение с частными компьютерами и компьютерами организации через общедоступную сеть.

Внешняя сторона будет представлять наибольшую угрозу безопасности системы. Это потому, что многие люди имеют доступ к ссылкам. Все ссылки объединяются хостом или сервером со всех частей мира. Когда пользователю потребуется информация, он будет подключаться к международным хост-серверам через личные браузеры. Это делается посредством аутентифицированного соединения через сеть. Для защиты от вторжений и атак вредоносного ПО, а также от утечки личной информации на международные серверы.

Основная роль провайдеров VPN

Ключевым моментом в виртуальной сети является безопасность. Это относится к способности сети противостоять внешнему вторжению со стороны неавторизованных сторон. Безопасность достигается за счет использования зашифрованных протоколов. Клиенту присваивается конкретный ключ к его сети. Этот ключ будет использоваться для авторизации доступа к виртуальной частной сети. Стена межсетевого экрана — это программа, предназначенная для предотвращения доступа нежелательных программ и личных данных к рабочей станции.

Конфигурация

Сеть построена таким образом, что только пользователь имеет возможность доступа к аутентификации. Это делается с помощью IP-адреса, который идентифицирует пользователя на сервере. Провайдеру интернет-услуг (ISP) потребуется указанный протокол для подключения рабочей станции к серверу. Протоколы виртуальной частной сети включают в себя следующее:

1. SSL, который используется для туннелирования всего сетевого стека, включая открытую виртуальную частную сеть (VPN). Это также можно рассматривать как защищенный веб-прокси от интернет-провайдера.

2. Протокол туннелирования точка-точка (PPTP) был совместно разработан крупными компаниями в этой области технологий, включая Microsoft.

3. Протокол туннелирования второго уровня также является основным протоколом в крупномасштабных соединениях. Он был разработан совместно Microsoft и Cisco.

Также стало возможно подключить VPN без белого IP адреса (статического), и даже объединить более двух VPN туннелей в один. Следуя не сложным инструкциям можно настроить все за 15-20 минут и получить единую домашнюю сеть. Ну и удобством является то, что ответы на интересующие вопросы можно найти на форуме техподдержки.

Безопасность

Безопасность является серьезной проблемой, потому что доступ внешних сторон приведет к утечке информации на внешние носители. К злоумышленникам относятся хакеры, внешние программы или неавторизованный персонал на уровне отдела в организации.

Сетевые провайдеры предлагают защищенные виртуальные частные сети (SVPN). Этот метод предотвратит слежку. Аутентификация отправителя будет служить для выявления подделок. Использование целостности сообщения предотвратит изменение сообщения внешними сторонами, такими как хакеры. Эта методология защиты сетей обеспечит безопасную связь по незащищенным сетям.

Предлагается четыре основных типа безопасности

Аутентификация (контроль доступа) — это гарантирует, что человек, использующий сеть с определенной рабочей станции, станет законным владельцем. Используемый здесь метод — это пароль для входа, который известен только пользователю.

Таким образом, это позволит человеку сначала ввести правильный пароль перед установкой соединения. Другие используют отпечаток пальца или ключ-карту. Чтобы обеспечить более надежную аутентификацию, пользователю рекомендуется комбинировать более одного метода аутентификации.

Представление (шифрование/конфиденциальность) — Операция шифрования основана на двух принципах, которые включают ключ и алгоритм. Для получения указанной строки будет использоваться математическая комбинация символов. Это называется криптографическим алгоритмом. Сила алгоритмического шифрования зависит от длины строки, а также от комбинации. Популярные ключи шифрования включают Advanced Encryption Standard. (AES), Криптосистемы с эллиптическими кривыми (ECC).

Транспортировка (целостность данных) — предотвращает любую модификацию пакетов от отправителя. Это достигается за счет того, что отправленные и полученные сообщения поступают с правильных и признанных сайтов и не были изменены.

Безотказность (правильный прием сообщения) — основное внимание уделяется обеспечению целостности электронной почты. Это достигается за счет того, что отправленное и полученное электронное письмо поступает из правильного источника и не подвергалось манипуляциям во время передачи.