Содержание

Как правило, расшифровать зашифрованные вирусом файлы очень сложно, и иногда, даже невозможно. В таких случаях, есть смысл попробовать восстановить хотя бы то, что могло быть сохранено в снимке файловой системы, и возможно, потеря информации будет минимальной. В общем случае, задача заключается в том, чтобы подключить теневую копию к системе, в виде логического диска или каталога, с которым можно было бы работать стандартными средствами, например, Проводником или любимым файловым менеджером, вроде Far Manager . Подобная задача легко решается стандартными средствами системы. Для работы с теневыми копиями томов используется системная утилита vssadmin.exe имеющаяся в составе всех операционных систем семейства Windows, начиная с Windows XP. Краткую справку по ее использованию можно получить по команде vssadmin /? , а более подробное описание – по ссылке на список команд CMD, размещенной в конце страницы. Эту утилиту можно использовать для получения имен томов с теневыми копиями. Кроме того, в составе средств командной строки CMD Windows имеется команда для создания символьной ссылки mklink , позволяющая подключить том теневой копии в качестве обычного каталога файловой системы. Подсказку и более полное описание mklink можно получить таким же образом, как и для vssadmin.exe . Поскольку, файлы теневых копий интерпретируются системой как обычные тома, то для получения доступа к их содержимому стандартными средствами, достаточно создать символические ссылки на их корневые разделы. Для этого потребуется узнать имя тома теневой копии.

Для работы с данными командами потребуются права администратора ( запуск от имени администратора).

Получить список теневых копий можно с помощью команды:

vssadmin List Shadows

Для удобства работы с результатами вывода утилиты, можно воспользоваться их перенаправлением в файл:

vssadmin List Shadows > C:shadowsvsslist.txt

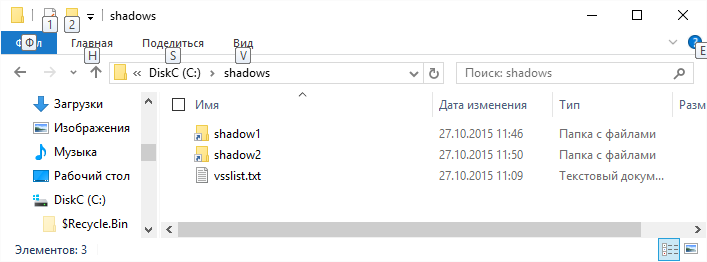

Результаты выполнения команды будут записаны в текстовый файл vsslist.txt в каталоге shadows диска C: . Каталог shadows должен быть создан, например, командой md c:shadows .

Пример отображаемой информации:

В данном примере, имеется информация о наличии 2-х теневых копий, созданных службой теневого копирования в среде Windows 10, и их имена томов:

Том теневой копии: \?GLOBALROOTDeviceHarddiskVolumeShadowCopy1

Том теневой копии: \?GLOBALROOTDeviceHarddiskVolumeShadowCopy2

Зная имена томов, можно подключить их в каталог, например C:shadows командой mklink :

mklink /D C:shadowsshadow1 \?GLOBALROOTDeviceHarddiskVolumeShadowCopy1

mklink /D C:shadowsshadow2 \?GLOBALROOTDeviceHarddiskVolumeShadowCopy2

Чтобы не набирать вручную имена томов, можно воспользоваться копированием их из текстового файла, полученного перенаправлением вывода команды vssadmin ( C:shadowsvsslist.txt )

Обратите внимание на наличие символа после имени тома, поскольку ссылка должна создаваться на каталог, а не файл (параметр командной строки /D )

После выполнения этих команд, в каталоге C:shadows появятся подкаталоги shadow1 и shadow2 содержащие данные теневых копий. Можно из командной строки перейти в проводник Windows:

Изображение стрелки на ярлыках указывает на то, что это не реальные каталоги файловой системы, а символические ссылки. Дальше, с данными теневых копий можно работать, как с обычным (но защищенным от записи) каталогом файловой системы.

Процесс подключения теневых копий можно немного упростить с помощью командного файла, следующего содержания:

Данный командный файл должен запускаться от имени администратора. При его выполнении создается каталог C:shadows , сохраняется вывод команды vssadmin в файле C:shadowsvsslist.txt , команда FIND выделяет из полученного файла только те строки, которые содержат имя теневой копии, и записывает результат в файл listshadows.txt который можно открыть в блокноте, или с помощью редактора WorPad, затем командой mklink создается символическая ссылка C:shadowsshadow1 на том первой теневой копии и запускается проводник, открывающий папку C:shadows .

При необходимости, можно подключить нужную теневую копию, командой:

mklink /D C:shadowsshadowN \?GLOBALROOTDeviceHarddiskVolumeShadowCopyN

Где N принимает значение номера копии. Копия с наибольшим номером – наиболее свежая. Дату создания каждой копии можно посмотреть в выводе команды vssadmin

Команда mklink не может создать новую ссылку, если указанное в параметрах имя уже существует. Для удаления символьной ссылки можно использовать команду RD :

rd C:shadowsshadow1 — удалить символьную ссылку shadow1

Использование теневых копий томов для восстановления файлов с помощью Recuva.

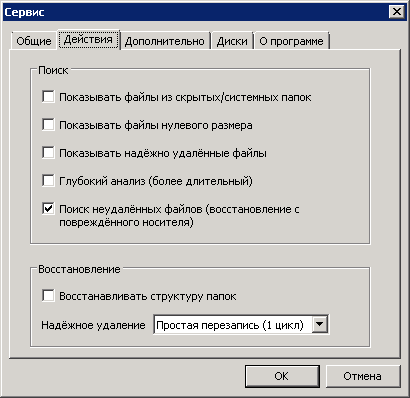

Важной особенностью Recuva является возможность восстановления файлов из теневых копий томов, автоматически создаваемыми службой теневого копирования Windows. Теневые копии утилита интерпретирует как обычные логические диски, примонтированные к текущей системе. Для отображения теневых копий, нужно включить данный режим — Настройки… — Диски — установить флажок Показывать теневые копии . При восстановлении файлов можно выбрать из списка дисковых устройств либо конкретную теневую копию, либо все, существующие в системе на данный момент времени. В настройках программы Действия должен быть установлен флажок Поиск неудаленных данных (восстановление с поврежденного носителя) .

После завершения анализа, нужно найти файл для восстановления, который имеет состояние Не удалено . Таким образом, мы будем восстанавливать не удаленный файл, а файл, сохраненный в снимке файловой системы. Теневых копий, в зависимости от версии Windows, размера дисковых томов, и системных настроек теневого копирования, может быть до 64 шт. И каждая из них может быть источником восстановления для утилиты Recuva, казалось бы, безвозвратно утерянной информации. Но место на диске, отводимое теневым копиям томов ограничено, поэтому, при необходимости, система удаляет наиболее старые из них без каких-либо действий со стороны пользователя. По этой причине, пострадав от действий вируса-шифровальщика, не стоит надолго откладывать восстановление информации из существующих на данный момент снимков. По крайней мере, можно сначала скопировать файлы из теневых копий на сменный носитель, а затем уже приступать к прочим способам восстановления зашифрованных файлов. В противном случае можно не только не добиться их расшифровки, но и потерять возможность восстановления предыдущего содержимого.

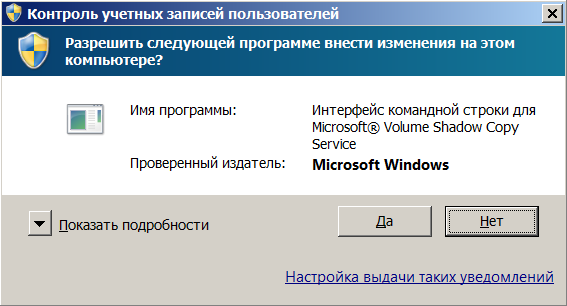

Вирусы-шифровальщики тоже постоянно совершенствуются, и в частности, в последнее время пытаются удалить данные теневых копий, используя команду vssadmin . При включенной системе контроля учетных записей пользователей (UAC) это сопровождается запросом на разрешение выполнение для vssadmin.exe , чего естественно, делать не нужно. В случае же отключения UAC потеря теневых копий гарантирована.

Использование стороннего ПО для доступа в теневым копиям томов.

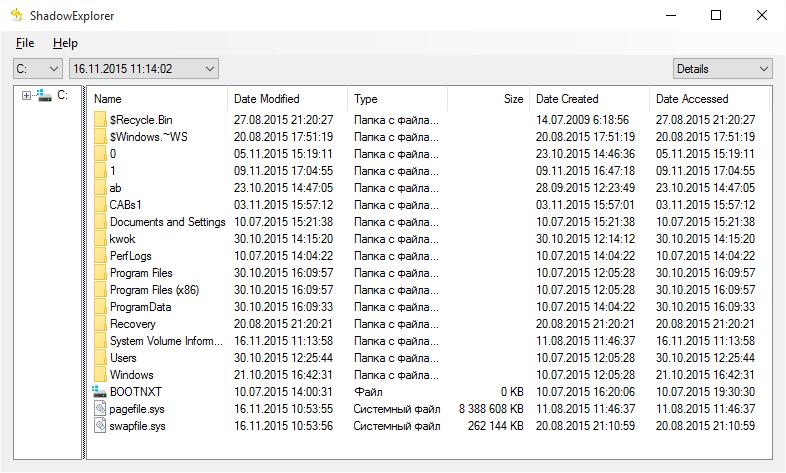

Существует программное обеспечение, облегчающее доступ пользователей домашних компьютеров к данным теневых копий, как например, ShadowExplorer.

Программа позволяет выбрать диск и любую из соответствующих ему теневых копий. Данные отображаются так же, как в стандартном проводнике. Пользователь имеет возможность выбрать нужный файл или каталог и с помощью контекстного меню, вызываемого правой кнопкой мышки, экспортировать его в нужное место, например, на флэшке.

Скачать ShadowExplorer можно на странице загрузки официального сайта ShadowExplorer.com

Программа распространяется в двух вариантах — Installer, устанавливаемом в системе стандартным образом, и Portable, переносимом.

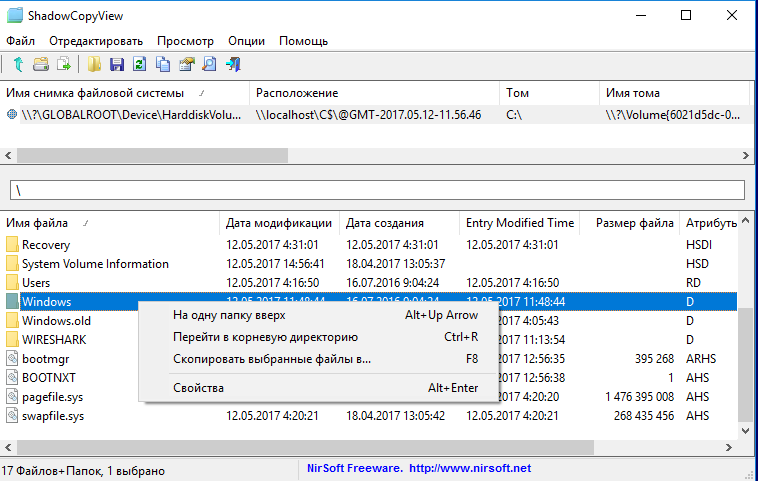

Однако, наиболее удобным средством работы с данными теневых копий является, по моему личному мнению, простая и компактная утилита от Nirsoft ShadowCopyView. Программа бесплатная, не требует установки в системе, и при необходимости, может быть русифицирована с использованием файла языковой поддержки ShadowCopyView_lng.ini , zip-архив которого можно скачать на странице загрузки программы. Готовую русифицированную версию для 32-разрядных или 64-разрядных Windows можно скачать по ссылкам:

Архивы содержат исполняемый файл ShadowCopyView.exe и файл языковой поддержки ShadowCopyView_lng.ini . Если удалить (переименовать) ini-файл, то интерфейс программы будет англоязычным.

Для восстановления данных с использованием теневых копий можно воспользоваться контекстным меню, вызываемым правой кнопкой мышки, или через основное меню ”Файл — Сохранить выбранные файлы в. ”. В качестве дополнительных возможностей имеется средство поиска файлов и папок (CTRL+F), а также возможность получения сведений об их свойствах:

Вероятность восстановления зашифрованных вирусом данных.

Авторы вредоносных программ постоянно работают над тем, чтобы затруднить самостоятельное восстановление данных, зашифрованных вирусом. При заражении системы принимаются меры для того, чтобы удалить теневые копии или сделать их непригодными для восстановления данных. Эта задача очень легко решается, если вирус работает в среде пользователя с правами администратора при отключенной технологии контроля учетных записей пользователей UAC . В качестве примера приведу алгоритм действий реального вируса-шифровальщика, выполняющегося в системе со стандартными настройками безопасности в контексте учетной записи пользователя, обладающего правами администратора.

В большинстве случаев, заражение системы происходит при открытии вложенного в электронное письмо файла. Первая ошибка, допущенная пользователем – сам факт открытия такого файла. Даже если текст письма довольно правдоподобен, существует возможность просмотра заголовка письма, по которому легко установить достоверность отправителя. Подробная методика:

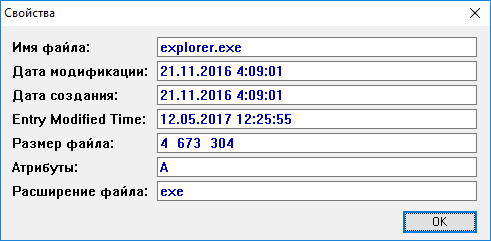

Тема заражения компьютера через почтовые вложения стара, как компьютерный мир, но тем не менее, остается актуальной, и большинство заражений происходят именно таким образом. В данном конкретном случае, вложенный файл представлял собой архив, содержащий сценарий на языке JavaScript, обеспечивающий загрузку с сервера злоумышленников основного тела вируса и выполнение его в контексте учетной записи текущего пользователя. Исполняемый файл вируса имеет случайное имя и копируется в папку документов пользователя. Пример свойств вирусного процесса, полученный с помощью Far Manager:

В первую очередь, вирусный процесс попытался удалить все теневые копии системы, выполняя команду:

"C:WindowsSystem32vssadmin.exe" Delete Shadows /All /Quiet

В тех случаях, когда вредоносная программа выполняется в контексте учетной записи с административными правами и отключен механизм контроля UAC, теневые копии будут успешно удалены, и пользователь этого даже не заметит. При включенном контроле учетных записей UAC, отобразится оповещение системы безопасности:

Интерфейс командной строки для Microsoft Volume Shadow Copy Service запрашивает разрешение на выполнение с административными привилегиями. Если на данный запрос ответить ”Да”, то результат будет таким же, как и в предыдущем случае – теневые копии будут удалены. Если же ответить ”Нет”, то программный модуль вируса повторит попытку удаления теневых копий и на экране снова отобразится сообщение системы безопасности. Так будет продолжаться до тех пор, пока не будет нажата кнопка ”Да” или вирусный процесс не будет принудительно завершен. Как правило, большинство пользователей, не задумываясь над смыслом своих действий, после нескольких повторившихся запросов, выбирают первый вариант, тем самым лишая себя последней возможности восстановления данных.

Использование теневых копий томов является единственным относительно простым способом полного или частичного восстановления информации, зашифрованной вредоносными программами. Конечно, кроме восстановления с использованием ранее созданных резервных копий, которые практически никогда не имеются в наличии. В подавляющем большинстве случаев, расшифровка невозможна. С мизерной вероятностью может помочь специализированное программное обеспечение антивирусных компаний, специально разработанное для расшифровки файлов, как например утилиты RakhniDecryptor, RannohDecryptor, ScraperDecryptor и т.п. от лаборатории Касперского. Как правило, такие утилиты позволяют расшифровать только те файлы, которые были обработаны устаревшим вирусом. Для ускорения процесса, можно отправить пример зашифрованного файла и требуемый код через специальные формы на сайтах антивирусных компаний. Если у вас есть копия этого же файла в незашифрованном виде, отправьте ее также. Теоретически, это может ускорить появление утилиты-дешифратора.

В качестве средства защиты от вирусов-шифровальщиков можно использовать специальные программы для создания резервных снимков файловой системы и восстановления на основе сделанного ранее снимка, как например, бесплатные Comodo Time Machine и Rollback Restore Rx Home и платная RollBack Restore Rx Pro. Эти программные продукты работают по принципу ”машины времени”, позволяя быстро вернуть состояние файловой системы на момент создания ее снимка (snapshot). В платных версиях подобных программ ( и в бесплатном Comodo Time Machine) существует возможность автоматического создания снимков по расписанию с помощью встроенного планировщика, например, при первой загрузке ежедневно или с заданной периодичностью. Особенностью перечисленных программ является собственная внутренняя система безопасности, отдельный загрузчик ОС и программный движок для создания, хранения и восстановления данных, что создает серьезные трудности для нанесения ущерба при вирусном заражении, в том числе и шифровальщиками.

Comodo Time Machine — описание, примеры использования и ссылки для скачивания.

RollBack Rx Home Edition — краткое описание, ограничения бесплатной версии программы, примеры использования.

Если вы желаете поделиться ссылкой на эту страницу в своей социальной сети, пользуйтесь кнопкой "Поделиться"

Важно: Данная статья предназначена для случая, когда на компьютере настроено стандартное резервное копирование в Windows 7.

Восстановление файлов из теневых копий Windows

Вы когда-нибудь обнаруживали, что нужный вам файл был удален? Что прошло какое-то время и файл куда-то исчез? Конечно, причин тому может быть много. Но, обычно в такие моменты, первым делом больше волнует другой вопрос, нежели причина, — "Как его теперь восстановить?". Если вы постоянный читатель ida-freewares.ru, то, вероятно, у вас установлены и настроены программы для резервного копирования, которые позволят восстановить пропавший файл.

Но, что делать если у вас нет таких программ, или уже слишком поздно для восстановления, так как программа синхронизировала копию с оригиналом и стерла этот файл. Что тогда? Конечно, у вас все еще остается возможность использовать программы для восстановления удаленных файлов, но, обычно, это достаточно длительная процедура, к которой стоит обращаться уже только тогда, когда других вариантов не осталось. Так с чего стоит начать?

Если у вас настроено стандартное резервное копирование Windows через интерфейс "Архивация и восстановление" (см. ссылку), или же вы создавали точки восстановления, то у вас еще остается возможность относительно быстро восстановить удаленный файл. Дело в том, что Windows 7 создает, так называемые "теневые копии" файлов, которые доступны из интерфейса "предыдущие версии". Эти теневые копии хранят не одну копию файла, а несколько его предыдущих версий. Именно этот факт и позволяет воспользоваться следующими двумя способами.

Восстанавливаем удаленный файл из теневой копии родительского каталога в Windows

- Выполните процедуру, описанную в предыдущей статье (по этой ссылке), чтобы открыть список предыдущих версий для папки, которая содержала удаленный файл

- Выберите предыдущую версию каталога так, что бы вы были уверены, что файл точно находился в данный момент в каталоге. В противном случае вам придется перебирать версии до первой удачной

- Вы можете нажать кнопку "Копировать", чтобы сохранить всю копии папки, и уже из нее восстановить удаленный файл. Если вы нажали кнопку, то появится диалоговое окно, в котором необходимо указать место для сохранения. Но, вы должны понимать, такая операция может занять время, если каталог занимает много места

- Вы так же можете нажать кнопку "Восстановить", чтобы все файлы в папке откатились до выбранной версии. Но, учтите, что это чревато изменением других файлов

- Если вас не устраивают оба предыдущих варианта, то вы можете нажать на кнопку "Открыть", и вам откроется весь список файлов выбранной резервной копии. Вы можете перетащить или скопировать удаленный файл туда, куда вам потребуется

- После того, как вы восстановите файл одним из способов, закройте диалоговое окно

Восстанавливаем удаленный файл из теневой копии по его имени в Windows

- Создайте пустой файл с таким же именем и расширением, как было у удаленного файла, и поместите его в исходном каталоге. Содержимое файла не имеет значения

- Щелкните правой кнопкой мыши на пустом файле

- В контекстном меню, выберите пункт "Свойства"

- Перейдите на вкладку "Предыдущие версии"

- Если повезет, то перед вами появиться весь список резервных копий удаленного файла. В данном случае, все зависит от обстоятельств

- Выберите нужную резервную копию (вероятно, самую последнюю) и нажмите кнопку "Восстановить"

- Закройте диалоговое окно

Оба этих способа можно использовать. Единственно, вы должны понимать, что восстановленный файл не обязательно будет самой последней версии, так как резервное копирование происходит не постоянно, а в определенные моменты времени.

Если вы случайно удалили файл или папку мимо корзины, не впадайте в панику. Программы для восстановления данных от вас никуда не денутся, поэтому попробуйте сначала средства системы. В Windows можно восстановить предыдущие версии файлов и папок, даже если в графическом интерфейсе этой возможности нет.

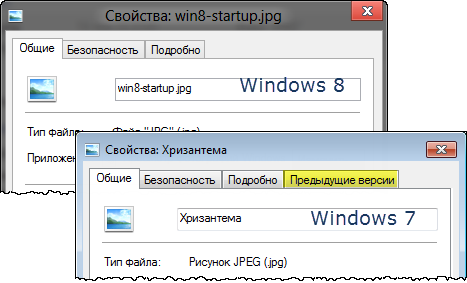

В Windows 8 в свойствах дисков, папок и файлов стало на одну вкладку меньше. Обратите внимание, что пропали предыдущие версии.

Это наблюдается только в клиентской операционной системе, т.е. в Windows Server 2012 вкладка осталась. В Windows 10 вкладка вернулась, но… вам надо прочесть статью 🙂

Статья обновлена в контексте Windows 10.

Сегодня в программе

Предыдущие версии в Windows 10

Статья была написана во времена Windows 8, а в Windows 10 вкладка «Предыдущие версии» вернулась в свойства папки. Тем не менее материал актуален для Windows 10, потому что в нем демонстрируются способы восстановления файлов напрямую из теневых копий.

В Windows 10 на вкладке написано, что предыдущие версии образуются из истории файлов и теневых копий. Для начала нужно учитывать, что в Windows 10 защита системы по умолчанию отключена, поэтому при стандартных настройках предыдущие версии доступны только из истории файлов, если она включена, конечно.

Более того, мой эксперимент в Windows 10 версии 1511 (и позже в 1709) показал, что на вкладке отображаются только версии из истории файлов, даже если защита системы включена!

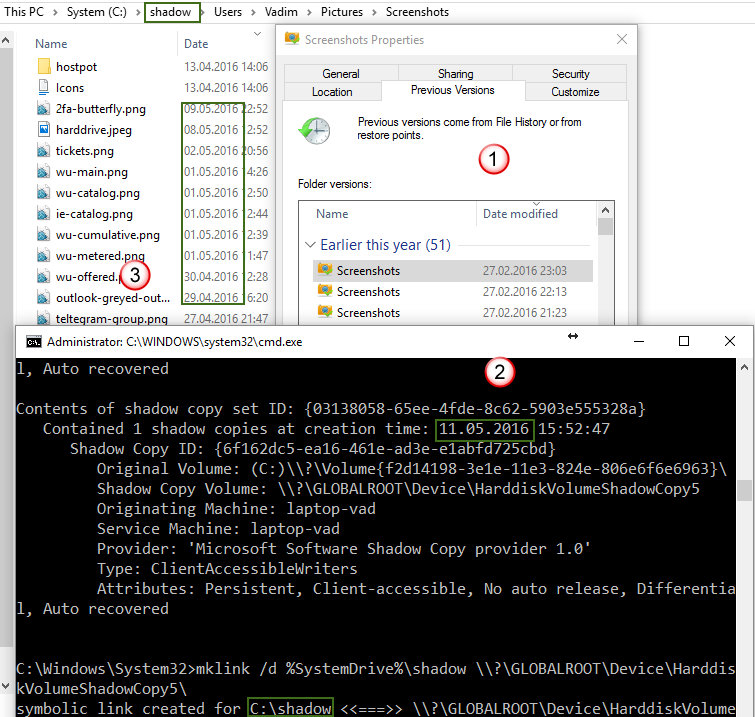

На этой картинке:

- Свойства папки скриншотов в ОС. Последняя версия от 27 февраля. Вероятно, это дата последнего копирования в историю файлов, которая у меня сейчас не работает (диск отключен физически)

- Последняя теневая копия от 11 мая (появилась при создании точки восстановления перед установкой обновлений WU), создаю символическую ссылку на п.3

- Содержимое теневой копии. Видно, что в ней есть файлы, созданные незадолго до появления теневой копии от 11 мая. Однако они отсутствуют в п.1

Таким образом, лучший шанс восстановить предыдущие версии у вас есть в том случае, если включена история файлов. Тогда версии доступны на вкладке в свойствах папки или в интерфейсе истории файлов. В противном случае должна быть включена защита системы, и при необходимости вам придется добираться до теневых копий способами, описанными ниже в статье.

Как работают предыдущие версии, и почему убрали вкладку в Windows 8

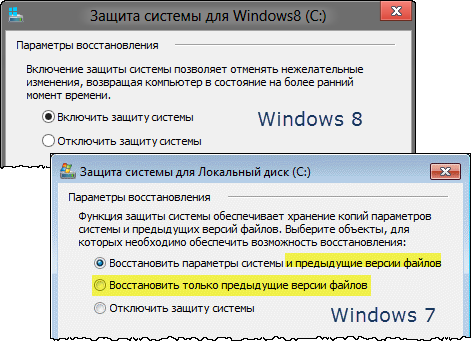

Такая картина в свойствах файлов и папок является лишь следствием того, что в параметрах защиты системы Windows 8 теперь нет опции восстановления файлов.

Сразу скажу, что отсутствие точки входа в графическом интерфейсе не означает отсутствия технологии в системе. Предыдущие версии файлов все равно доступны! Поэтому все сказанное ниже полностью применимо к Windows 8, а описание технологии относится и к Windows 7.

Почему же убрали опцию защиты файлов и вкладку предыдущих версий? У меня нет точного ответа, но есть обоснованные предположения, которыми я поделюсь с вами, заодно объяснив принцип работы предыдущих версий.

Во многих системах на этой вкладке всегда было пусто

Это заставляло тысячи людей озадачивать форумы сообщества и поддержку Microsoft наболевшим вопросом. Но вы-то уже догадались, в чем была их проблема, не так ли? У этих людей была полностью отключена защита системы!

Людям был непонятен принцип хранения и отображения предыдущих версий

Действительно, почему для одних папок есть несколько версий, а для других – ни одной? Дело в том, что разные редакции файлов в этих папках могли быть созданы только не раньше самой старой точки восстановления.

Согласитесь, при взгляде на вкладку не совсем очевидно, что сохранение версий личных документов и медиа-файлов привязано к созданию точек восстановления (хотя это описано в справке Windows, пусть и не без огрехов).

О точках принято думать как о средстве отката системных параметров, тем более что личные файлы при этом не восстанавливаются (за исключением этих типов файлов).

Между тем, точки восстановления и предыдущие версии файлов (не относящиеся к истории файлов) хранятся в одном месте – теневых копиях тома.

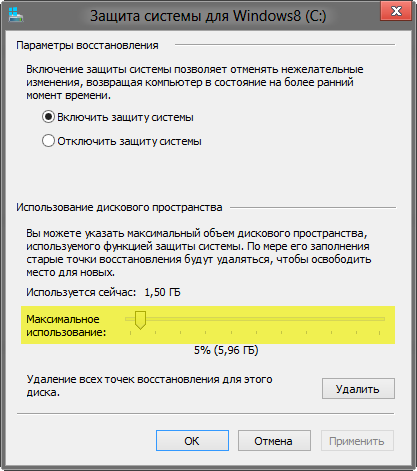

Механизм восстановления системы попросту делает снимок тома в нужное время и сохраняет его в теневой копии. Именно пространство, выделенное для теневых копий, вы контролируете в параметрах защиты системы.

Теперь становится понятно, почему количество версий у файлов и папок может варьироваться. Состояние файла записывается на момент создания точки восстановления. Если между точками он изменялся, в теневой копии сохраняется его версия. Если же файл оставался неизменным в период, охваченный точками восстановления, у него вообще не будет предыдущих версий.

В Windows 8 появилась история файлов

Когда понятен принцип применения технологии, из нее можно извлечь пользу. В Windows 7 это было непонятно большинству людей, поэтому в Windows 8 внедрили более наглядную систему резервного копирования данных – историю файлов.

Она не опирается на теневые копии, а количество версий файлов вы можете контролировать, указав частоту резервного копирования. Все зависит от ваших нужд и места на целевом диске.

Вкладку же доступа к «непонятным» предыдущим версиям в Windows 8 просто убрали, вместе с сопутствующей опцией в параметрах защиты системы. Что же касается ИТ-специалистов, то они должны быть хорошо знакомы с понятием теневых копий – ведь в серверных ОС для управления ими есть одноименная вкладка в свойствах тома. Потому в Windows Server 2012 вкладка «Предыдущие версии» находится на своем привычном месте.

В Windows 8+ точки восстановления создаются по особому алгоритму, а вместе с ними сохраняются предыдущие версии ваших файлов и папок. Дальше я расскажу, как их открыть.

Как открыть предыдущие версии файлов и папок из теневых копий

Ниже два способа, которые сработают в случае, если у вас включена защита системы. Первый подходит для всех поддерживаемых Windows и будет полезен, если у вас не включена история файлов. Второй способ имеет смысл лишь в Windows 8/8.1 с учетом замечания о Windows 10 в начале статьи.

Способ 1 — символическая ссылка в теневые копии (Windows 7 и новее)

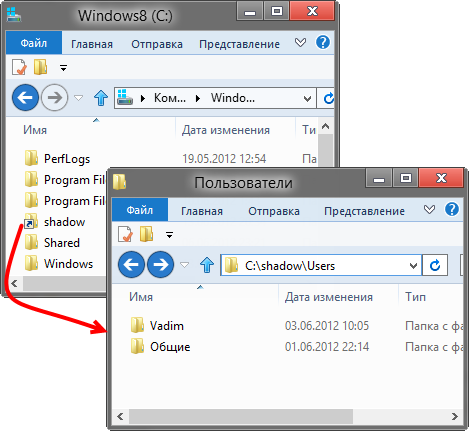

Постоянные читатели блога уже видели этот трюк в статье про функцию обновления ПК без удаления файлов (Refresh Your PC). Она тоже использует теневые копии для промежуточного сохранения диска, когда вы создаете свой образ для отката.

Тогда мне этот фокус был нужен для понимания технологии, зато теперь он вам может понадобиться для решения вполне конкретной задачи. В командной строке, запущенной от имени администратора, выполните:

Вы увидите список теневых копий на всех томах. Для каждой из них указана буква диска, поэтому вам будет легко сориентироваться. Кроме того, каждая теневая копия соответствует по дате одной из точек восстановления (чтобы вывести их список, выполните в консоли rstrui).

Выберите нужную дату и скопируйте идентификатор тома теневой копии. Теперь используйте его во второй команде (не забудьте добавить обратный слэш в конце):

В корне системного диска у вас уже появилась символическая ссылка shadow, ведущая в теневую копию! Перейдя по ссылке, вы увидите знакомую структуру файлов и папок – это и есть их предыдущие версии.

Способ 2 — вход в общий диск по сети (Windows 8 и 8.1)

Добавлено 15.01.2013. В комментариях читатель Алексей поделился более простым способом доступа к теневым копиям по сравнению с описанным в статье изначально. Сначала способ работал, но позже Microsoft закрыла лазейку каким-то из обновлений. Однако читатель Ника в итоге подсказал обходной путь.

Сначала нужно сделать диск общим, а потом зайти в него «по сети». В окне «Этот компьютер» откройте «Сеть» и зайдите на свой ПК, либо под учетной записью администратора вставьте сетевой путь в адресную строку проводника или в окно «Выполнить»:

где C — буква желаемого диска. В сетевых папках вкладка «Предыдущие версии» присутствует:

Поскольку я несколько раз прибегал к извлечению данных из теневых копий, мне немного жаль потери в графическом интерфейсе. Ведь вкладка «Предыдущие версии» была удобна тем, что сразу позволяла добраться до нужных файлов.

Впрочем, я уж не настолько часто пользовался этой возможностью, чтобы ввод двух команд в консоль доставлял мне жуткие неудобства. Ведь главное – это наличие предыдущих версий файлов, а добраться до них я смогу! Теперь сможете и вы 😉

А вам хоть раз доводилось восстанавливать предыдущие версии файлов из теневых копий? Расскажите в комментариях, почему возникла необходимость и удалось ли все восстановить.

Я все-таки думаю, что большинство читателей ни разу не прибегали к этой возможности на домашних системах, а посему ее исчезновение из графического интерфейса их не слишком расстроит. В следующей записи мы поговорим о том, почему различные функции Windows исчезают или подвергаются изменениями, и как вы можете повлиять на ситуацию.

Вы можете отметить интересные вам фрагменты текста, которые будут доступны по уникальной ссылке в адресной строке браузера.

Вадим является владельцем этого блога, и большинство записей здесь вышло из-под его пера. Подробности о блоге и авторе здесь.

Вас также может заинтересовать:

Подпишитесь на бесплатные уведомления о новых записях и получите в подарок мою книгу об ускорении загрузки Windows!