Содержание

Использование локальных учетных записей (в том числе локального администратора) для доступа по сети в средах Active Directory нежелательно по ряду причин. Зачастую на многих компьютерах используются одинаковые имя и пароль локального администратора, что может поставить под угрозу множество систем при компрометации одного компьютера (угроза атаки Pass-the-hash). Кроме того доступ под локальными учетными записями по сети трудно персонифицировать и централизованно отследить, т.к. подобные факты на контроллерах домена AD не регистрируются.

Чтобы снизить риски, администраторы прибегают к переименованию имени стандартной локальной учетной записи Windows Administrator (Администратор). Существенно повысить безопасность учетных записей локальных администраторов позволяет использование системы, обеспечивающей периодическую смену пароля локального администратора на уникальный на всех компьютерах домен(к примеру, MS Local Administrator Password Solution). Но этим решением не удастся решить проблему ограничения сетевого доступа под локальными учетными записями, т.к. на компьютерах может быть больше одной локальной учетки.

Ограничить сетевой доступ для локальных учетных записей можно с помощью политики Deny access to this computer from the network. Но проблема в том, что в данной политике придется явно перечислить все имена учетных записей, которым нужно запретить доступ.

В Windows 8.1 and Windows Server 2012 R2 появилась две новые группы безопасности с новыми SID. Это значит, что теперь доступна возможность не перечислять все возможные варианты SID локальных учёток, а использовать общий SID.

| S-1-5-113 | NT AUTHORITYLocal account | Все локальные учетная запись |

| S-1-5-114 | NT AUTHORITYLocal account and member of Administrators group | Все локальные учетные записи с правами администратора |

Данные группы добавляются в токен доступа пользователя при входе в систему под локальной учетной записью.

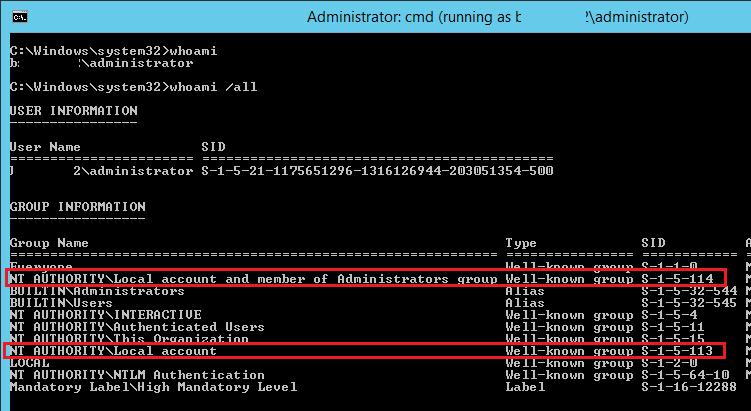

На сервере с Windows Server 2012 R2 убедимся, что локальной учетной записи administrator присвоены две новые группы NT AUTHORITYLocal account (SID S-1-5-113) и NT AUTHORITYLocal account and member of Administrators group (SID S-1-5-114):

Этот функционал можно добавить и в Windows 7, Windows 8, Windows Server 2008 R2 и Windows Server 2012, установив обновление KB 2871997 ( обновление от июня 2014 г.).

Этот функционал можно добавить и в Windows 7, Windows 8, Windows Server 2008 R2 и Windows Server 2012, установив обновление KB 2871997 ( обновление от июня 2014 г.).

Проверить, имеются ли данные группы в системе можно по их SID следующим образом:

$objS )

$objAccount = $objSID.Translate([System.Security.Principal.NTAccount])

$objAccount.Value

Если скрипт возвращает NT AuthorityLocal account, значит данная локальная группа (с этим SID) имеется.

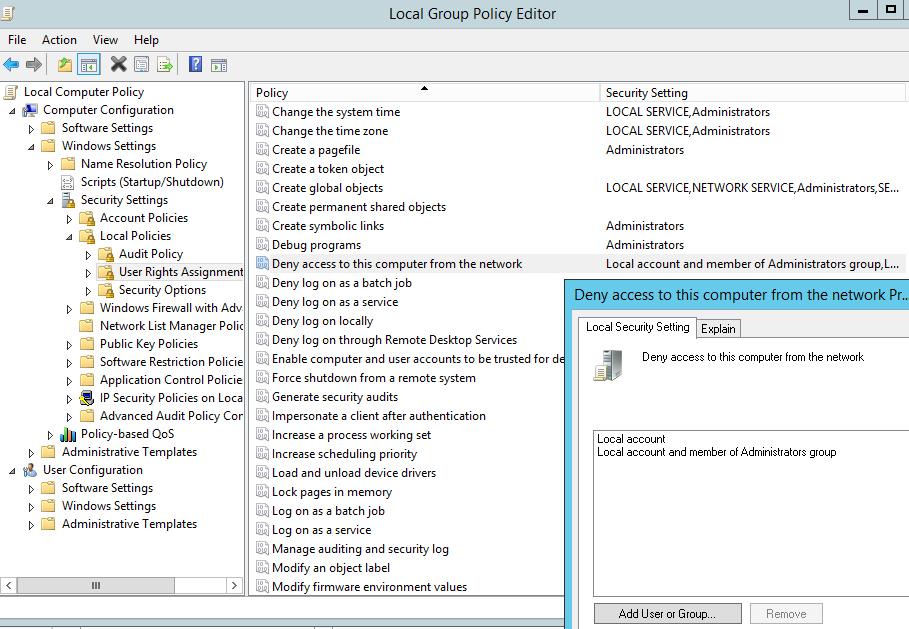

Чтобы ограничить сетевой доступ под локальным учетным записям, с этими SID-ами в токене, можно воспользоваться следующими политиками, которые находятся в разделе Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> User Rights Assignment.

- Deny access to this computer from the network – Отказ в доступе к компьютеру из сети

- DenylogonthroughRemoteDesktopServices – Запретить вход в систему через службу с удаленного рабочего стола

Добавляем в данные политики Local account и Local account and member of Administrators group и обновляем политику с помощью gpupdate /force.

После применения политики на данный компьютер запрещен сетевой доступ под локальными учетными записями. Так, при попытке установить RDP сессию под учетной записью .administrator появится сообщение об ошибке.

После применения политики на данный компьютер запрещен сетевой доступ под локальными учетными записями. Так, при попытке установить RDP сессию под учетной записью .administrator появится сообщение об ошибке.

Таким образом, можно ограничить доступ по сети под локальными учетными записями независимо от их имен, увеличить уровень защищенности корпоративной среды.

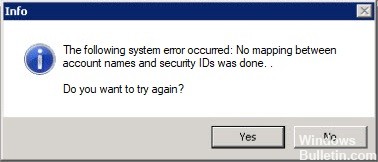

Причина, по которой вы получаете вариант «Нет сопоставления между именами учетных записей и идентификаторами безопасности», заключается либо в том, что у вас теперь есть учетная запись пользователя-сироты. Это произойдет, если вы удалите или переименуете старое имя пользователя, которое все еще использовалось системой, поскольку каждое имя пользователя имеет уникальный SID или это может быть поврежденный профиль пользователя.

Чтобы решить эту проблему, вам может потребоваться исправить профиль поврежденный пользователь, Для этого необходимо создать новую учетную запись администратора и скопировать все данные из поврежденной учетной записи пользователя. Вы можете следовать этим инструкциям и посмотреть, поможет ли это вам.

«Нет сопоставления между именами учетных записей и идентификаторами безопасности»

Чтобы решить эту проблему, вы должны определить, какой пользователь является тем, чья учетная запись вызвала отключение. Самый простой способ сделать это — перейти в SQL Server Management Studio, подключиться к службам Analysis Services и проверить свойства каждой роли на своем сервере OLAP.

Проверка параметров проводника

- Перейдите в панель управления и откройте «Параметры проводника».

- Выберите вкладку «Просмотр».

- Прокрутите вниз и снимите флажок Использовать мастер общего доступа (рекомендуется).

- Установите вкладку Свойства папки / Безопасность для папки, которую вы хотите сделать резервную копию, на Полный доступ для учетной записи SYSTEM.

Исправление обновления декабря 2019:

Мы рекомендуем вам попробовать этот новый инструмент. Он исправляет множество компьютерных ошибок, а также защищает от таких вещей, как потеря файлов, вредоносное ПО, сбои оборудования и оптимизирует ваш компьютер для максимальной производительности. Это исправило наш компьютер быстрее, чем делать это вручную:

- Шаг 1: Скачать PC Repair & Optimizer Tool (Windows 10, 8, 7, XP, Vista — Microsoft Gold Certified).

- Шаг 2: Нажмите «Начать сканирование”, Чтобы найти проблемы реестра Windows, которые могут вызывать проблемы с ПК.

- Шаг 3: Нажмите «Починить все», Чтобы исправить все проблемы.

(дополнительное предложение для Advanced System Repair Pro -> Cайт | Лицензионное соглашение | Политика Kонфиденциальности | Удалить)

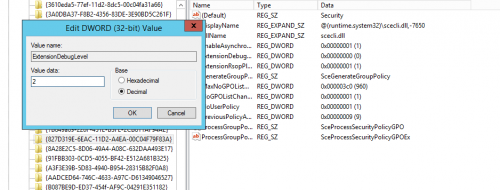

Использование редактора реестра

Первое, что нам нужно сделать, это найти учетные записи, которые вызывают проблемы.

Чтобы найти его, команда должна быть выполнена контроллером домена как администратор домена.

НАЙТИ / I «Невозможно найти»% SYSTEMROOT% Security Logs winlogon.log

Файл журнала не указан. Это потому что он не активирован. Для этого перейдите в regedit,

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogonGPExtensions

Затем дважды щелкните кнопку ExtensionDebugLevel и установите для него значение 2.

Когда газета создается впервые, нам нужно немного подождать, пока она соберет газеты.

Запустите SYSPREP

Если вы выбираете маршрут SYSPREP, вы должны действовать следующим образом:

- Выберите «Выполнить» в меню «Пуск».

- Введите C: WindowsSystem32sysprepsysprep.exe в поле и нажмите кнопку ОК.

- Убедитесь, что выбран параметр «Ввести систему из коробки» (OOBE).

- Установите флажок рядом с Обобщать (если этот флажок не установлен, идентификатор безопасности не изменяется).

- Нажмите OK и следуйте инструкциям при перезагрузке системы.

CCNA, веб-разработчик, ПК для устранения неполадок

Я компьютерный энтузиаст и практикующий ИТ-специалист. У меня за плечами многолетний опыт работы в области компьютерного программирования, устранения неисправностей и ремонта оборудования. Я специализируюсь на веб-разработке и дизайне баз данных. У меня также есть сертификат CCNA для проектирования сетей и устранения неполадок.

16 chobo [2011-06-16 19:50:00]

У меня есть проект службы Windows и настройки. Когда я нажимаю правой кнопкой мыши на проекте установки и нажимаю "установить", попросите меня за

- Имя пользователя

- Пароль

- Подтвердите пароль

Я пробовал следующие комбинации

но он возвращается со следующей ошибкой

Не удалось сопоставить имена учетных записей и идентификатор безопасности

ServiceProcessInstaller

Честно говоря, я даже не уверен, почему мне подскажут имя пользователя и пароль, если я установил его в коде.

c# service windows-services

4 ответа

19 Harun [2011-06-17 09:27:00]

Пожалуйста, перекрестите, выполнили ли вы следующие шаги (, особенно шаг 5):

1.После создания проекта службы Windows перейдите в представление дизайна класса сервиса (просто дважды щелкните по классу service1.cs).

2. В окне дизайна щелкните правой кнопкой мыши и выберите "Добавить установщик". Это создаст класс установщика с именем ProjectInstaller.cs. Если вы не указали ProjectInstaller.cs или какую-либо ошибку при настройке ProjectInstaller.cs, это может привести к отключению службы в консоли обслуживания.

3. Настройте проектный проект ProjectInstaller.cs там, где есть два установщика →

4.Нажмите кнопку ServiceInstaller1 и перейдите на вкладку свойств

см. вашу службу в консоли обслуживания.

5.Нажмите кнопку ServiceProcessInstaller1 и перейдите на вкладку свойств

Сохраните и попробуйте.

Надеюсь, это поможет вам.

8 djdanlib [2011-06-16 22:30:00]

Формат DOMAINUSERNAME верен для домена, но если вы используете локальное имя пользователя, используйте имя компьютера для имени домена. Если ваше имя хоста — FOO, а ваше имя пользователя — BAR, вы должны использовать FOOBAR.

Вы уверены, что вашей учетной записи пользователя разрешено эскалацию, верно? Это можно запретить с помощью сетевой и локальной политики безопасности.

Попробуйте его с учетной записью администратора, если он не работает.

2 HLJones [2012-08-07 20:10:00]

Я нашел средство для этой ситуации —- однако я использую VM WARE клонировали 2008 r2.

Измените SID на сервере Server 2008 R2, используя следующие шаги:

Это помогло мне удалить ошибку.

Щелкните правой кнопкой мыши ServiceProcessInstaller1 и перейдите на вкладку свойств