Содержание

Ошибка часто проявляется на компьютерах с "пиратскими сборками" операционных систем Windows 7,8,8.1. Также несколько раз фиксировал подобную ошибку на лицензионных системах.

Основной признак — отсутствие возможности получить настройки сетевого подключения, невозможно подключиться к компьютерной сети через LAN. В системных журналах фиксируется подобная запись:

Центр управления сетями и общим доступом сообщает, что не удалось запустить дочернюю службу.

Диагностика сетей Windows сообщает: Служба политики диагностики не запущена.

Исправить неисправность можно несколькими способами, предлагаю некоторые из работающих.

Способ 1. Сброс настроек IP и DNS для всех сетевых подключений.

Способ срабатывает только в случае, если заглючили обозначенные службы, что бывает достаточно редко.

Команды выполняются в командной строке (вызов командной строки Win+R, cmd Enter). В конце ввода команды нажимайте Enter.

Сброс и получение нового IP от DHCP-сервера:

ipconfig /release

ipconfig /renew

Сброс кэша DNS:

ipconfig /flushdns

Полный сброс настроек пула протоколов TCP/IP и протокола Winsock:

netsh int ip reset c:log1.txt

netsh winsock reset с:log2.txt

После сброса настроек необходимо перезагрузить компьютер, в командной строке это можно сделать командой:

shutdown -r -t 0

Способ 2. Запуск системных служб

В ряде случаев требуемые службы были по незнанию отключены самим пользователем во время настройки компьютера через оптимизаторы системы или сторонний файрволл. Для запуска необходимо вызвать оснастку Службы любым доступным способом.

Стандартный путь доступа: Пуск/Панель управления/Система и безопасность/Администрирование/Службы

В этой оснастке нужно проверить состояние следующих служб:

Агент политики IPsec

Служба политики диагностики

Узел службы диагностики Узел системы диагностики

Для первых двух необходимо установить способ запуска Автоматически, для оставшихся — Вручную

После этого необходимо перезагрузить компьютер.

Способ 3. Добавление для сетевой подсистемы прав доступа.

Отсюда

Решение несколько колхозное, поэтому сам не проверял, но по отзывам в сети иногда срабатывает.

Открываем доступ к диску С: службам LOCAL SERVICE через оболочку системы, а не через строку. Для этого:

Запускаем проводник

Кликаем ПКМ по Диску С, в выпадающем меню выбираем "Свойства"

во вкладках вверху выбираем оснастку "Безопасность"

Под списком "Группа и пользователи" нажимаем "Изменить"

Далее жмем "Добавить", в следующем окне "Выбор: "Пользователи и Группы" жмем "Дополнительно". Далее ищем группы пользователей, зарегистрированных в системе. В результатах поиска ищем службу "LOCAL SERVICE" далее на все вопросы OK и там где отказано в доступе просто продолжить. Потом перезагружаем систему.

Способ 4. Разрешение сетевым службам писать в системный реестр.

Отсюда

Ошибка подобного рода возникает, когда группе Network Service не предоставлен полный доступ на каталог Diag в ветке реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetservic esVSS или поврежден параметр системного реестра службы теневого копирования тома.

Для устранения возникшей проблемы, откройте ветку HKEY_LOCAL_MACHINESYSTEMCurrentControlSetservic esVSS в редакторе реестра, нажмите правой кнопкой мыши на папке Diag, выберите "Разрешения. ", выделите группу Network Service, установите флажок полный доступ в поле "Разрешить", нажмите кнопки "Применить", "OK". Если ветка Diag отсутствует, создайте её вручную и произведите все описанные манипуляции.

После произведенных манипуляций перезагрузите компьютер.

Способ 5. Добавление сетевых служб в группу безопасности "Администраторы"

Фактически повторение операций из 3 способа, но без излиших телодвижений и затрат времени на ожидание и применение настроек. Способ проверил собственноручно, срабатывает.

Источник.

Для англоязычной системы:

Любым доступным способом запускаем cmd с правами Администратора, выполняем следующие команды:

net localgroup Administrators /add networkservice

net localgroup Administrators /add localservice

exit

Перезагружаем компьютер.

Для руссифицированной системы:

Любым доступным способом запускаем cmd с правами Администратора, выполняем следующие команды:

net localgroup Администраторы /add networkservice

net localgroup администраторы /add localservice

exit

Перезагружаем компьютер.

Есть и другие способы устранения данной ошибки, например, через редактирование локальных политик, но мне хватает и вышеприведенных. Пока еще не встречался со случаями, чтобы хоть один из них не сработал.

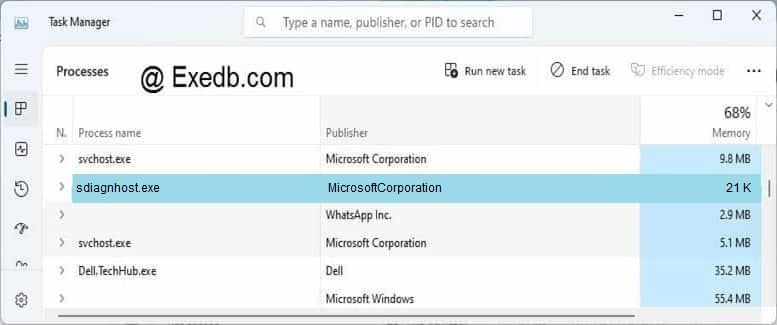

Файл sdiagnhost.exe из MicrosoftCorporation является частью MicrosoftWindowsletimSistemi. sdiagnhost.exe, расположенный в c:windowssystem32sdiagnhost.exe с размером файла 21504.00 байт, версия файла 6.1.7600.16385 (win7, подпись not found.

В вашей системе запущено много процессов, которые потребляют ресурсы процессора и памяти. Некоторые из этих процессов, кажется, являются вредоносными файлами, атакующими ваш компьютер.

Чтобы исправить критические ошибки sdiagnhost.exe,скачайте программу Asmwsoft PC Optimizer и установите ее на своем компьютере

1- Очистите мусорные файлы, чтобы исправить sdiagnhost.exe, которое перестало работать из-за ошибки.

- Запустите приложение Asmwsoft Pc Optimizer.

- Потом из главного окна выберите пункт "Clean Junk Files".

- Когда появится новое окно, нажмите на кнопку "start" и дождитесь окончания поиска.

- потом нажмите на кнопку "Select All".

- нажмите на кнопку "start cleaning".

2- Очистите реестр, чтобы исправить sdiagnhost.exe, которое перестало работать из-за ошибки.

3- Настройка Windows для исправления критических ошибок sdiagnhost.exe:

- Нажмите правой кнопкой мыши на «Мой компьютер» на рабочем столе и выберите пункт «Свойства».

- В меню слева выберите " Advanced system settings".

- В разделе «Быстродействие» нажмите на кнопку «Параметры».

- Нажмите на вкладку "data Execution prevention".

- Выберите опцию " Turn on DEP for all programs and services . " .

- Нажмите на кнопку "add" и выберите файл sdiagnhost.exe, а затем нажмите на кнопку "open".

- Нажмите на кнопку "ok" и перезагрузите свой компьютер.

Всего голосов ( 35 ), 17 говорят, что не будут удалять, а 18 говорят, что удалят его с компьютера.

Как вы поступите с файлом sdiagnhost.exe?

Некоторые сообщения об ошибках, которые вы можете получить в связи с sdiagnhost.exe файлом

(sdiagnhost.exe) столкнулся с проблемой и должен быть закрыт. Просим прощения за неудобство.

(sdiagnhost.exe) перестал работать.

sdiagnhost.exe. Эта программа не отвечает.

(sdiagnhost.exe) — Ошибка приложения: the instruction at 0xXXXXXX referenced memory error, the memory could not be read. Нажмитие OK, чтобы завершить программу.

(sdiagnhost.exe) не является ошибкой действительного windows-приложения.

(sdiagnhost.exe) отсутствует или не обнаружен.

SDIAGNHOST.EXE

Проверьте процессы, запущенные на вашем ПК, используя базу данных онлайн-безопасности. Можно использовать любой тип сканирования для проверки вашего ПК на вирусы, трояны, шпионские и другие вредоносные программы.

процессов:

Cookies help us deliver our services. By using our services, you agree to our use of cookies.

Одним из слабых мест клиентов Web-приложений, является возможность внедрения сценариев (cross-site scripting). В основе взломов данного типа лежит внедрение сценариев на сервер, которые впоследствии используют для выполнения команд на машине клиента через его браузер. Выполнение кода на машине клиента является наиболее вероятным результатом взлома такого типа. При небольших доработках программа, осуществляющая подобный взлом, может собирать данные о всех пользователях, посещавших этот узел.

Одним из слабых мест клиентов Web-приложений, является возможность внедрения сценариев (cross-site scripting). В основе взломов данного типа лежит внедрение сценариев на сервер, которые впоследствии используют для выполнения команд на машине клиента через его браузер. Выполнение кода на машине клиента является наиболее вероятным результатом взлома такого типа. При небольших доработках программа, осуществляющая подобный взлом, может собирать данные о всех пользователях, посещавших этот узел.

Лучшим способом объяснения принципа взломов данного типа будет пример, описывающий поиск и использование таких слабых мест или «дыр». Внедрение сценария возможно в тех случаях, когда последующим пользователям доступны данные, введенные предшествующими пользователями, например, гостевая книга, где каждый пользователь может видеть имена других пользователей, зарегистрировавшихся ранее. Простейший путь проверки узла на наличие опасности такого типа — ввод следующего текста в поле ввода Web-страницы.

В примере используется дескриптор

Как видно из примера, на специальном сервере с адресом 10.1.1.1 находится сценарий pass.cgi, предназначенный для получения паролей пользователя и возвращения ответов пользователю. При этом в браузере появляется диалоговое окно ввода пароля.

Приведенный пример достаточно прост На практике же используются такие серьезные методы, как похищение файлов cookie, а также более изощренные технологии сбора информации.

Для проведения взлома с использованием перекрестных сценариев могут использоваться также дескрипторы и . Дескриптор может использоваться для переадресации браузера пользователя на другой Web-узел. Таким образом, если злоумышленник смог внедрить в страницу свой код, содержащий дескриптор , то он может заставить браузер пользователя переходить на любую нужную ему страницу, этот дескриптор выглядит следующим образом:

Дескриптор создает в окне браузера новый кадр, который может быть использован для исполнения любого активного содержимого или переадресации на любой другой адрес.

Кроме того, для автоматического перенаправления браузера пользователя на другой узел можно использовать следующий прием:

На первый взгляд, данный URL-адрес ведет на страницу bigbank.com, однако, если посмотреть внимательно, в адресе можно заметить символ @, который указывает браузеру игнорировать всю левую часть строки. После этого символа находится реальный адрес, на который попадает пользователь после щелчка на такой ссылке, а левая часть URL будет воспринята браузером, как имя пользователя (дело в том, что многие узлы используют стандартный синтаксис URL вида http://имя:пароль@адрес.узла).

Очевидно, что для успешного проведения взлома необходимо заставить пользователя совершить такие действия, как щелчок по определенной ссылке или переход на определенную Web-страницу, в которую ранее был внедрен вредоносный код. Вероятно, по этой причине использование взломов такого типа выглядит слишком сложным, а вероятность успешного взлома может показаться слишком низкой, однако не следует забывать, что многие крупные компании, работающие в Internet (например, E*TRADE), когда-то стали жертвами взломов с использованием внедренных сценариев. Поэтому приведенные факты должны заставить задуматься системных администраторов крупных компаний о безопасности.

Меры противодействия, выполняемые на стороне клиента

Для устранения опасности взлома с помощью активного содержимого пользователю рекомендуется отключать в браузере поддержку Active Scripting, что позволит избежать взломов при посещении Web-узлов и получении писем с опасным содержимым, с помощью которого хакер может легко получить любую информацию с машины пользователя.

Также, если возможности браузера позволяют это сделать, необходимо отключить исполнение HTML-дескрипторов и .

И, как сказано в публикациях службы Computer Emergency Response Team (CERT) (раздел «Дополнительная информация»), для уменьшения риска взлома с помощью активного содержимого пользователям рекомендуется воздерживаться от «беспорядочного просмотра Web-страниц». Дикое наставление, особенно сейчас, раньше как-то оно еще имело смысл. Тем не менее, сегодня средний пользователь Internet должен понимать, что щелчок по ссылке на страницу или просмотр Web-страницы или электронного письма, в котором используется HTML при включенной у пользователя поддержке ActiveX, может привести к достаточно плачевным результатам.

Меры противодействия, выполняемые на стороне сервера

При создании Web-приложений разработчики всегда должны помнить о проверке данных, вводимых пользователем. По крайней мере, обязательно нужно отфильтровывать из данных, вводимых пользователем, угловые скобки , которые можно использовать для внедрения активного содержимого. Это позволит избежать ввода хакерами в страницу активного содержимого (сценариев), которое может быть использовано для похищения важной информации.