Содержание

Microsoft Flow меняет название на Power Automate. Microsoft Flow is now Power Automate. Дополнительные сведения см. в этой статье блога. For more information, see this blog.

В ближайшие дни это содержимое будет обновлено в соответствии с изменениями в фирменной символике. This content will be updated to reflect the branding change in the coming days.

Если в потоке вы определены как утверждающее лицо и у вас установлено мобильное приложение Power Automate, при каждом запросе на утверждение вы будете получать push-уведомление. If a flow identifies you as an approver and you’ve installed the mobile app for Power Automate, you receive a push notification whenever your approval is requested.

В этой статье рассматривается несколько распространенных ситуаций, которые обычно возникают при управлении запросами на утверждение в мобильном приложении Power Automate. This article walks you through a few common scenarios that you’re likely to encounter while you manage approval requests in the mobile app for Power Automate.

В этой статье приведены изображения для устройства Android, но принцип работы в iOS аналогичен. The images in this topic are from an Android device; however, the experience on iOS is similar.

Предварительные требования Prerequisites

Для работы с этим пошаговым руководством убедитесь в следующем: To complete this walkthrough, you need:

- У вас есть устройство под управлением Android или iOS с мобильным приложением Power Automate. An Android or iOS device running the mobile app for Power Automate.

- Вы указанны в потоке утверждения как утверждающее лицо. To be designated as the approver in an approval flow.

- У вас есть ожидающие запросы на утверждение. Pending requests for approval.

Просмотр ожидающих запросов View pending requests

Откройте мобильное приложение Power Automate. Open the mobile app for Power Automate.

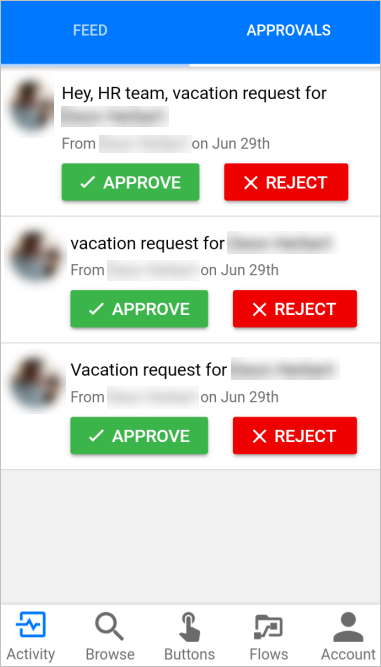

В правом верхнем углу выберите Утверждения. Select APPROVALS in the upper-right corner.

Просмотрите все ожидающие запросы на утверждение. View all pending approvals:

Если ожидающих запросов на утверждение нет, создайте поток утверждения, назначьте себя утверждающим лицом и запустите этот поток. If you don’t have any pending approval requests, create an approval flow, set yourself as an approver, and then trigger the flow. Запрос на утверждение появится в центре утверждений через несколько секунд после того, как поток запустится и отправит запрос на утверждение. Approval requests appear in the approval center a few seconds after the flow triggers and sends a request for approval.

Утверждение запросов и добавление комментария (необязательно) Approve requests and leave an optional comment

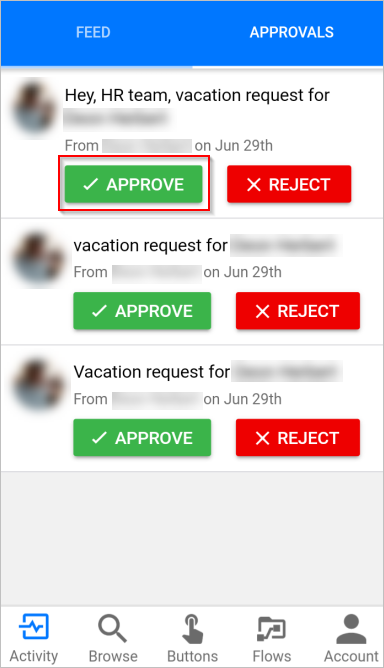

Выполните описанные выше действия, чтобы просмотреть ожидающие запросы (если это еще не сделано). If you haven’t done so, follow the preceding steps to view pending requests.

Нажмите кнопку Утвердить для запросов, которые нужно утвердить. Select APPROVE on the request that you want to approve.

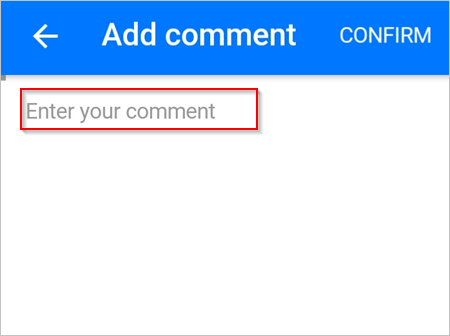

При необходимости выберите Добавить комментарий (необязательно) . (Optional) select Add comment (optional).

Введите комментарий в окне Добавить комментарий. Enter a comment on the Add comment screen.

В правом верхнем углу экрана выберите Подтвердить. Select CONFIRM in the upper-right corner.

Когда поток запишет ваше решение, появится экран, подтверждающий, что запрос утвержден. The success screen displays after the flow records your decision.

Отклонение запросов и добавление комментария (необязательно) Reject requests and leave an optional comment

Выполните действия по утверждению запроса, но на втором шаге выберите Отклонить. Follow the steps to approve a request, but select REJECT in the second step.

Иногда бывает любопытно подсмотреть, что пересылают туда-сюда разные Android-приложения по HTTP и HTTPS протоколам. Иногда даже при разработке собственного ПО удобно видеть весь трафик в реальном времени. Для реализации этих задач давно придумано много хороших программ, таких, к примеру, как Charles или Fiddler2. На самом деле их намного больше, вот только две вышеуказанные дают возможность нормально просматривать не только HTTP, но и HTTPS.

Трудности начинаются тогда, когда речь заходит о перехвате трафика между Андроид-устройством и внешним сервером. В случае незашифрованного (HTTP-протокол) трафика всё весьма тривиально (вот и инструкция есть) — разрешаем Fiddler2 внешние соединения, в Андроиде устанавливаем прокси сервером адрес нашей машины с Fiddler2 — и вуаля, всё работает. А вот на настройку перехвата HTTPS-трафика у меня ушло чуть больше времени.

Теория

Итак, в чём же сложность? В том, что при использовании протокола HTTPS клиент по-умолчанию проверяет, а действительно ли тот сервер, к которому он подключился, является нужным. Для этого используются сертификаты. И вот у настоящего сервера этот сертификат, понятное дело, тоже настоящий и соответствует открытому URL, а вот у нашего прокси — нет. Для решения этой проблемы в десктопных операционных системах в таких случаях есть возможность сгенирировать в Fiddler2 поддельный сертификат, импортировать его в доверенные — и теперь клиент всегда будет верить, что соединение с Fiddler2 вполне безопасно. К сожалению, с мобильным устройством такой легкий финт ушами не прошел.

Во-первых, возможности импортировать внешний сертификат в Андроиде версий младше 4.0 нет. Есть какие-то не внушающие доверия варианты с рутоваными девайсами — но это не наш путь.

Во-вторых, в Андроид даже версии 4.0 импортировать сертификат Fiddler2 не получается. Дело в том, что генерируемый по-умолчанию сертификат не соответствует каким-то там Андроидовским критериям безопасности и не устанавливается. Его нужно генерировать специальным образом.

В-третьих, совсем даже не факт, что все подряд программы сразу поверят поддельному сертификату. Есть нюансы.

Практика

- Берём устройство с Андроидом версии 4.0 или выше. Нет, девайс с 2.3 не подойдет. Да, эмулятор версии 4.0 подойдет.

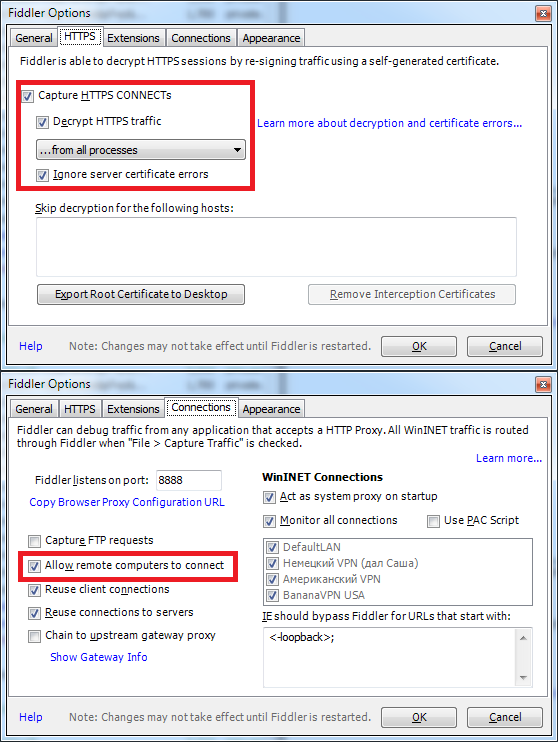

- Устанавливаем на компьютер последнюю версию Fiddler2.

- Устанавливаем специальные библиотеки генерации Андроид-совместимого сертификата безопасности отсюда.

- Экспортируем из Fiddler2 сертификат безопасности («Tools->Fiddler Options->HTTPS->Export root certificate to Desktop»). Кладём на флешку, в корень (ну или на эмулятор, если вы используете его).

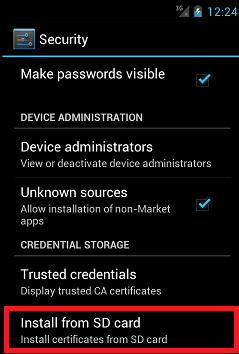

- На Андроиде добавляем сертификат безопасности в доверенные(«Settings > Security > Install from SD card»)

Запускаем Fiddler2, разрешаем в настройках внешние коннекты  .

.

На Андроиде в настройках сети прописываем в качестве прокси адрес нашей десктопной машины с Fiddler2.

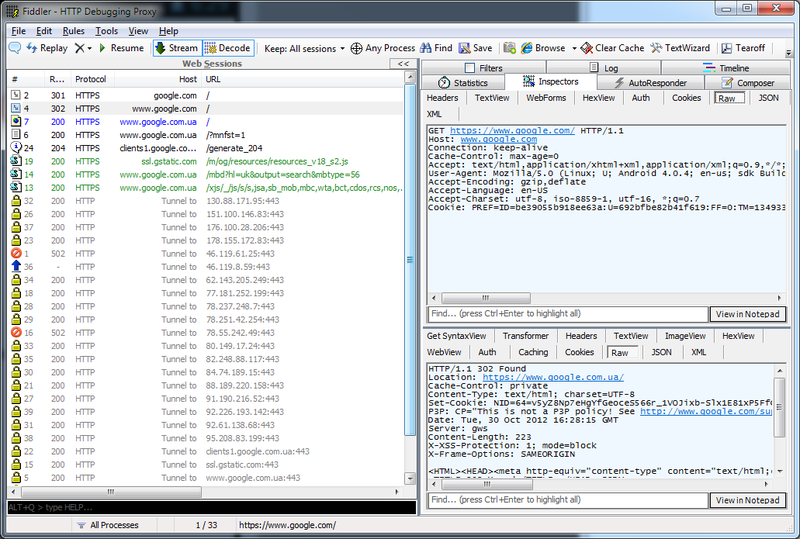

Итак, с браузером получилось. К сожалению, не все программы столь доверчивы, как браузер. К примеру, в моей собственной софтине, где я использую Apache HTTP Client, способ не прокатил — плевал апачевский клиент на доверенные сертификаты операционки. В этом случае мне пришлось отключить эту проверку вручную, таким вот образом:

где EasySSLProtocolSocketFactory взят отсюда и разрешает доверие к любым сертификатам.

Не безопасно, только для отладки!

После этого трафик моей программы стал также успешно отображаться в Fiddler2.

Xakep #248. Checkm8

Мобильные приложения постоянно передают данные сторонним сервисам, этим фактом уже сложно кого-то удивить. Но куда конкретно уходят данные? Команда исследователей из Массачусетского технологического института и компании UWin Software изучила 500 наиболее популярных приложений для Android.

Ранее на страницах ресурса Technology Science уже было опубликовано исследование, озаглавленное «Кто и что обо мне знает? Изучаем скрытый обмен приватными данными, производимый мобильными приложениями с третьими сторонами». Тогда исследователи проследили за активностью 110 популярных приложений из Google Play и Apple App Store.

Команда МТИ сосредоточилась только на приложениях из Google Play и скрытом трафике, которые они генерируют. Выяснилось, что лишь половину этих «тайных» коммуникаций можно отнести к стандартным пакетам Android analytics, другая половина трафика уходит в неясном направлении, и зачастую даже не совсем понятно, зачем нужен тот или иной канал связи, так как на работу приложения он не влияет. К примеру, официальное приложение Walmart передает данные eBay каждый раз, когда пользователь сканирует штрихкод. Разрыв этого соединения ни на что не влияет.

Более двух третей всех изученных приложений используют компонент com.google, который генерирует порядка 2000 запросов, покрывая почти половину всех скрытых коммуникаций.

Эксперты провели эксперимент и вообще запретили 47 приложениям общаться с третьими сторонами. 30 из этих модифицированных приложений продолжили работать как ни в чем не бывало. Еще девять лишились рекламы, но в целом функционировали. В трех случаях программы демонстрировали небольшие сбои в работе. Так, популярное приложение-фонарик, которое предлагает пользователям платный апгрейд, лишилось иконки на экране апгрейда.

Еще пять приложений полностью перестали работать. Как минимум в одном случае проблема крылась в защите, которую разработчики встроили в приложение, чтобы защитить свой проприетарный код. Почему отказали оставшиеся четыре программы – неясно.

«Аналитические сервисы собирают информацию о производительности приложения, аварийных завершениях работы, рабочих характеристиках устройств, а также наблюдают за действиями пользователя, во время работы с приложением. Хотя эта информация имеет явную ценность для разработчиков, пользователь не найдет нигде описания целей и частоты сбора этих данных.

По сути, некоторые приложения начинают собирать данные еще до фактической активации. К примеру, Twitter, Walmart и Pandora начинают сбор данных сразу же, как только устройство включается, и продолжают периодически выходить на связь, пока устройство остается включенным. Само приложение при этом может вообще не использоваться ни разу. В большинстве случаев пользователь никак не может прекратить подобный сбор данных, не удалив приложение», — пишут исследователи в докладе.

Команда экспертов подчеркивает, что они не призывают немедленно избавиться от всех этих каналов передачи данных, запретив все оптом. Просто исследователи полагают, что пользователи имеют право знать о происходящем, а также должны иметь возможность отказаться от сбора информации.

Ознакомиться с полной версией доклада команды можно на сайте DSpace @ MIT .