Содержание

Сервер PPTP (Туннельный протокол типа точка-точка) используется для создания VPN-соединения с удаленными клиентами. Для настройки PPTP-сервера на маршрутизаторе TP-Link просьба следовать нижеуказанной инcтрукции.

Настройка PPTP-сервера на маршрутизаторе TP-Link

Шаг 1:

Зайдите на веб-страницу управления маршрутизатором и проверьте необходимые настройки устройства.

Шаг 2:

Нажмите VPN -> L2TP/PPTP -> Пул IP-адресов (IP Address Pool), введите Имя пула (Pool Name), Диапазон IP-адресов (IP Address Range), и далее нажмите Добавить.

ПРИМЕЧАНИЕ: Диапазон Пула IP-адресов (IP Address Pool) должен отличаться от диапазона IP-адресов локальной сети (LAN IP address range)

Шаг 3:

В графе Протокол (Protocol), выберите PPTP; должен быть установлен режим Server

Шаг 4:

Введите Имя учетной записи и Пароль по своему усмотрению, по умолчанию установлена учетная запись "client", пароль — "123456"

Шаг 5:

Во графе Туннель (Tunnel) выберите Client-to-LAN.

Шаг 6:

Туннель поддерживает до 10 подключений, в данном случае мы вводим 5.

Шаг 7:

В графе Пул IP-адресов (IP Address Pool) выберите Группу (Group), которую мы добавили прежде.

Шаг 8:

В графе Статус (Status) выберите Активный (Active)

Ваша домашняя сеть может быть подключена к сети офиса или другого интернет-центра Keenetic по VPN PPTP при любом способе выхода в Интернет. Встроенный сервер PPTP обеспечивает возможность защищенного доступа к домашней сети через Интернет со смартфона, планшета или компьютера откуда угодно, как если бы вы находились у себя дома. PPTP (Point-to-Point Tunneling Protocol) самый доступный и простой способ подключения к VPN.

NOTE: Важно! Интернет-центр Keenetic, на котором будет работать VPN-сервер PPTP, должен быть подключен к Интернету с белым IP-адресом, а при использовании доменного имени KeenDNS, оно должно быть настроено в режиме "Прямой доступ". При несоблюдении любого из этих условий подключение к такому серверу из Интернета будет невозможно.

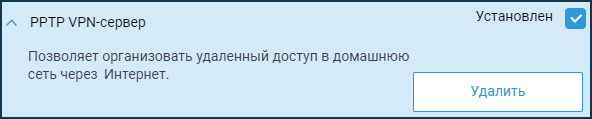

Для настройки сервера обязательно нужно установить компонент системы "PPTP VPN-сервер". Сделать это можно на странице "Общие настройки" в разделе "Обновления и компоненты", нажав на "Изменить набор компонентов".

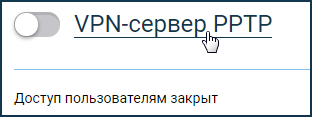

После этого перейдите на страницу "Приложения". Здесь вы увидите панель "VPN-сервер PPTP". Нажмите по ссылке "VPN-сервер PPTP".

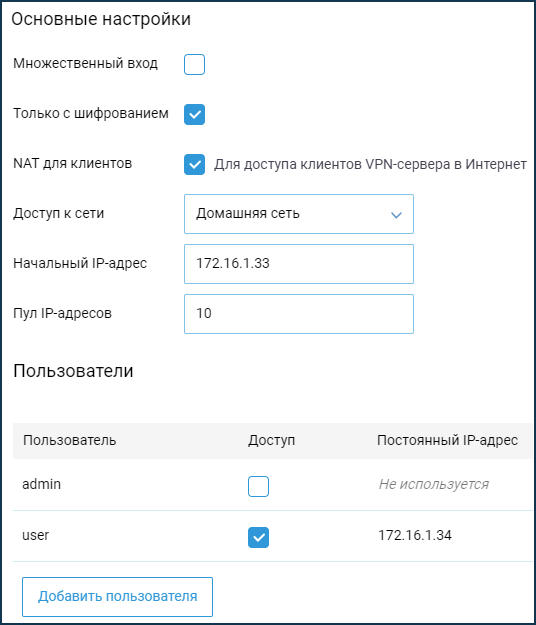

Выполните настройку сервера.

Параметр "Множественный вход" управляет возможностью устанавливать к серверу несколько одновременных подключений, используя при этом одни и те же учетные данные. Это не является рекомендованным сценарием в связи с понижением уровня безопасности и неудобствами при мониторинге. Однако, при первоначальной настройке, или для случаев, когда требуется разрешить установку туннеля с нескольких устройств одного пользователя, опцию можно оставить включенной.

C одним логином и паролем можно подключить несколько клиентов.

NOTE: Важно! При выключенной опции "Множественный вход", появляется возможность назначить постоянный IP-адрес для PPTP-клиента. Сделать это можно на странице настройки VPN-сервера PPTP в разделе "Пользователи".

По умолчанию на сервере включена опция "Только с шифрованием". Это означает, что в туннеле будет использоваться протокол шифрования данных MPPE (Microsoft Point-to-Point Encryption). В Keenetic MPPE поддерживает длину ключа шифрования 40 (по умолчанию) или 128 бит. MPPE обеспечивает безопасность передачи данных для подключения PPTP между VPN-клиентом и VPN-сервером.

NOTE: Важно! В PPTP-сервере Keenetic по умолчанию протокол MPPE работает с ключом 40 бит, в соответствии с законодательством, действующем на территории Таможенного союза России, Белоруссии и Казахстана. В ОС Windows по умолчанию протокол MPPE использует для PPTP-подключений ключ 128 бит. Дополнительную информацию, о подключении к PPTP-серверу интернет-центра Keenetic из Windows, вы найдете в статье "Особенности подключения к PPTP-серверу интернет-центра из Windows".

В настройках сервера по умолчанию включена опция "NAT для клиентов". Эта настройка служит для доступа клиентов VPN-сервера в Интернет. В клиенте, встроенном в ОС Windows, такая функция включена по умолчанию и при установке туннеля запросы в Интернет будут отправляться через него.

NOTE: Важно! Если отключить функцию "NAT для клиентов" на сервере, но не перенастроить политику маршрутизации по умолчанию в Windows-клиенте, то после установки туннеля на компьютере может не работать доступ в Интернет.

В настройках сервера в поле "Доступ к сети" также можно указать отличный от Домашней сети сегмент, если это необходимо. Через туннель в таком случае будет доступна сеть указанного сегмента.

Общее количество возможных одновременных подключений задается настройкой размера пула IP-адресов. Как и начальный IP-адрес, эту настройку не рекомендуется менять без необходимости.

NOTE: Важно! Если "Начальный IP-адрес" попадает в диапазон сети указанного в поле "Доступ к сети" сегмента, включается функция ARP-Proxy, что позволит обращаться к такому VPN-клиенту из указанного локального сегмента. Например, если в поле "Доступ к сети" выбрана домашняя сеть 192.168.1.0 с маской 255.255.255.0 и настройками DHCP-сервера: "Начальный адрес пула": 192.168.1.33, "Размер пула адресов": 120, вы можете задать "Начальный IP-адрес" VPN-сервера 192.168.1.154, который попадает в диапазон 192.168.1.1-192.168.1.254, и иметь доступ из домашней сети к VPN-клиентам наравне с доступом к локальным устройствам.

В разделе "Пользователи" выберите пользователей, которым хотите разрешить доступ к PPTP-серверу и в локальную сеть. Здесь же вы можете добавить нового пользователя, указав имя и пароль.

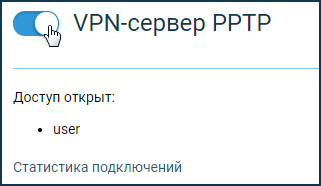

После настройки сервера переведите переключатель в состояние Включено.

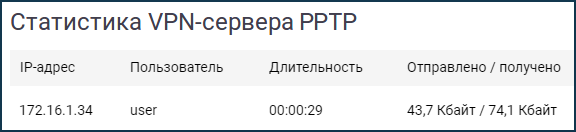

Нажав на ссылку "Статистика подключений" вы можете посмотреть статус подключения и дополнительную информацию об активных сессиях.

Если вы хотите организовать доступ клиентов не только к локальной сети VPN-сервера, но и в обратную сторону, т.е. из сети VPN-сервера в удаленную сеть VPN-клиента, чтобы обеспечить обмен данными между двумя сторонами VPN-туннеля, обратитесь к инструкции "Маршрутизация сетей через VPN".

TIP: Примечание

Для подключения к серверу в качестве клиента можно использовать:

Автор: privilege15 от 27 Сентябрь 2010 . в разделе Справочник

PPTP (Point-to-Point tunneling protocol) — туннельный протокол, позволяющий установить защищенное соединение с сервером. Данный протокол чаще всего используется для организации удаленного доступа в корпоративную сеть. Клиент PPTP установлен по умолчанию как минимум в операционных системах от Microsoft. В данной статье мы будем рассматривать настройку PPTP сервера на маршрутизаторе Cisco.

Содержание:

Часть 1. Базовая настройка

Рабочие станции с операционной системой Microsoft Windows по умолчанию поддерживают протокол PPTP. Поэтому, использовать данный тип подключения к корпоративной сети будет наиболее удобным для многих пользователей и относительно безопасным.

Пароль для имени пользователя задается с помощью команды password, а не secret. В противном случае, этап аутентификации клиента пройдет с ошибкой. Подробнее о типах шифрования паролей и уровнях привилегий можно прочитать здесь.

Настройка Virtual Private Dialup Network (VPDN) для приема входящих соединений по протоколу PPTP:

Здесь задается наименование протокола protocol pptp, ссылка на виртуальный интерфейс для VPN пользователей virtual-template 1, команды для взаимодействия c пакетами ip pmtu и ip mtu adjust. Подробнее об этих командах можно узнать на сайте cisco.com.

Создание виртуального интерфейса, который будет играть роль IP шлюза для PPTP клиентов:

Настройка пула IP адресов для автоматической выдачи PPTP клиентам:

Настройка DNS сервера для выдачи клиентам:

Настройка виртуального интерфейса:

Здесь указываем интерфейс Loopback, тип инкапсуляции autodetect encapsulation ppp, автоматическую выдачу IP адресов peer ip address forced из пула peer default ip address pool POOL-PPTP, тип шифрования трафика ppp encrypt mppe auto, тип аутентификации ppp authentication ms-chap-v2. Отдельно отмечу команду ip nat inside, которая вкупе с другими базовыми настройками NAT необходима, если вы хотите обеспечить возможность использования интернет-ресурсов PPTP клиентами через собственное (компании) подключение к сети Интернет.

Суммируя вышесказанное, базовая настройка будет выглядеть так:

Часть 2. Выдача конкретных IP адресов PPTP клиентам

Теперь рассмотрим ситуацию, когда нам необходимо предоставить выделенный IP адрес одному PPTP клиенту или несколько адресов группе пользователей, чтобы, например, ограничить их доступ к сети при помощи списка доступа. Для этого к уже существующей конфигурации нужно добавить следующее.

Для одного пользователя:

Для группы пользователей:

После этого, когда мы уже будем иметь представление о том, какие IP адреса и кому назначаются, можно создать список доступа и повесить на interface Virtual-Template 1.

Есть вариант убрать общий пул IP адресов и оставить только тот адрес, который привязан для выдачи конкретному пользователю. В данном случае только данный пользователь сможет подключиться к сети и получить предназначенный для него IP адрес.

Сведу воедино список команд:

Часть 3. Настройка аутентификации через сервер ACS

Настройки данного пункта восстанавливаю по памяти. Прежде всего нужно настроить взаимодействие маршрутизатора с сервером ACS по протоколу tacacs+:

Для проверки взаимодействия с сервером можно включить аутентификацию на устройство через сам сервер и проверить, можете ли вы зайти на маршрутизатор используя свои идентификационные данные с сервера ACS. Для этого, на сервере ACS создайте профиль маршрутизатора в меню Network Configuration, где укажите его IP адрес (или адреса, если их несколько), укажите Shared Secret, определите группу. После этого создайте нового пользователя, поместите его в группу пользователей, назначьте права группе пользователей (или конктретно пользователю, на ваше усмотрение). Затем на маршрутизаторе добавьте следующие команды и проверьте аутентификацию (предварительно сделав logoff) введя имя пользователя и пароль, которые мы создали на сервере:

Если у вас получилось зайти на маршрутизатор под именем пользователя, указанного в ACS, то можно перейти к настройке PPTP аутентификации.

Сначала проделаем предварительную настройку на сервере ACS. В меню Interface Configuration кликните по пункту TACACS+ (Cisco IOS) и выставьте в нем следующие настройки (может быть здесь что-то лишнее, но у меня все работало):

Далее перейдите в меню Group Settings, выберите группу, к которой прикреплен пользователь и кликните Edit Settings. Установите галочки в тех полях, которые касаются PPP соединения, например, как на картинке (на картинке отражено не все, у себя в ACS прокрутите ниже и найдите остальные разделы PPP):

После этого нужно добавить одну строку в маршрутизатор, тем самым указав из какой базы данных аутентифицировать пользователей:

Если при подключении возникает ошибка 691, значит вы не правильно провели конфигурацию PPP на ACS, проверьте наличие галочек в нужных местах, проверьте логи сервера ACS.