Содержание

Полезно

Узнать IP — адрес компьютера в интернете

Онлайн генератор устойчивых паролей

Онлайн калькулятор подсетей

Калькулятор инсталляции IP — АТС Asterisk

Руководство администратора FreePBX на русском языке

Руководство администратора Cisco UCM/CME на русском языке

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Популярное и похожее

Настройка PPTP клиента на Mikrotik

Мониторим MikroTik с помощью Zabbix по SNMP

Настройка отправки email с MikroTik

Настройка L2TP сервера на Mikrotik

Высокая загрузка процессора Mikrotik. Что делать?

4 минуты чтения

Сетевое оборудование вендора Mikrotik является весьма любопытным и привлекательным продуктом в сегменте SOHO (Small office/home office). Соотношение цены, качества, функционала и стабильности обеспечивает все большее распространение небольших белых коробочек в офисах небольших компаний.

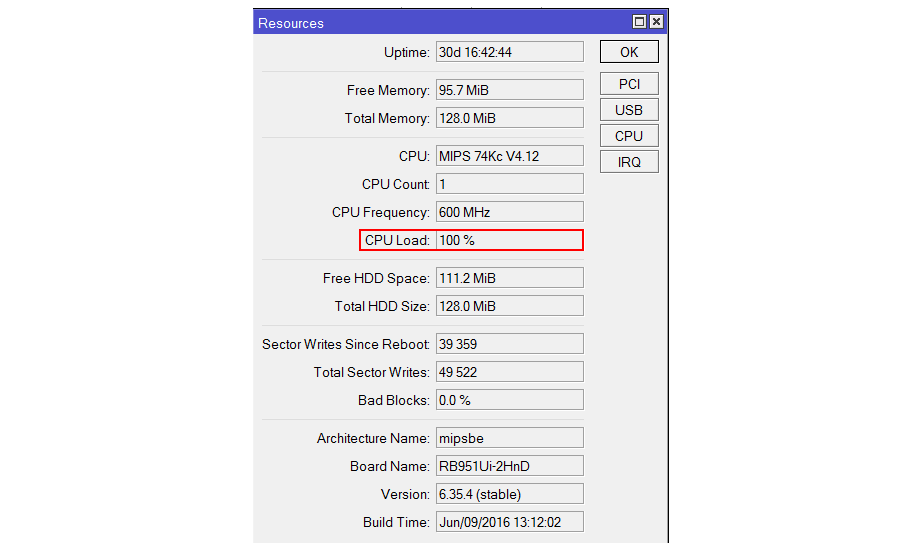

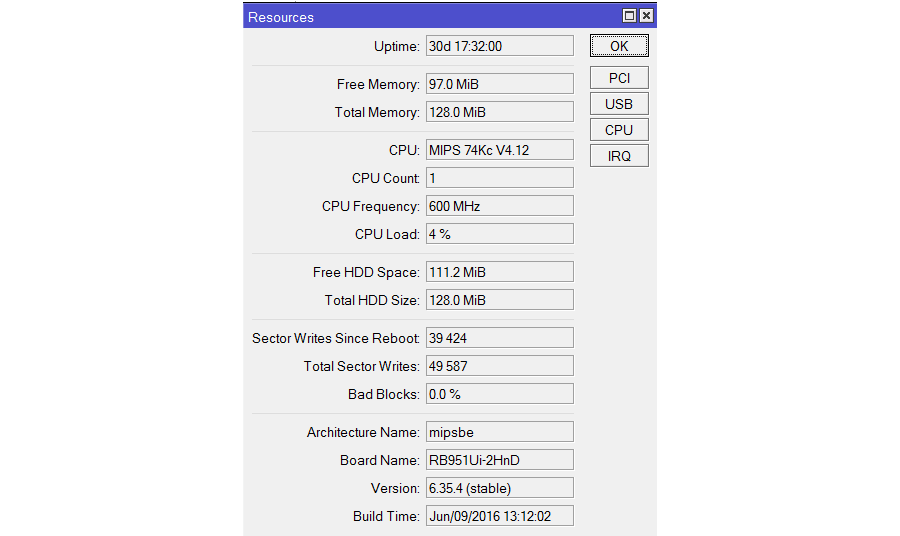

Но спустя какое-то время беззаботного пользования, пользователи начинают жаловаться. Администратор, открыв Winbox, переходит в раздел System → Resources и видит, что загрузка процессора 100%:

Не стоит волноваться. У нас есть решение. Все настройки и «траблшутинг» будем осуществлять с помощью Winbox.

Настройка Firewall в Mikrotik

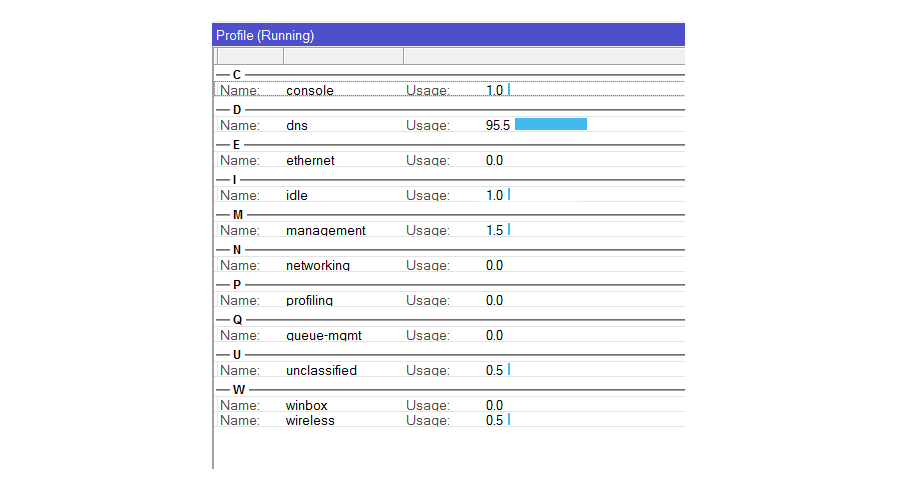

Первым делом давайте проверим службу, которая больше всего «отъедает» ресурсов процессор. Для этого, перейдем в раздел Tools → Profile:

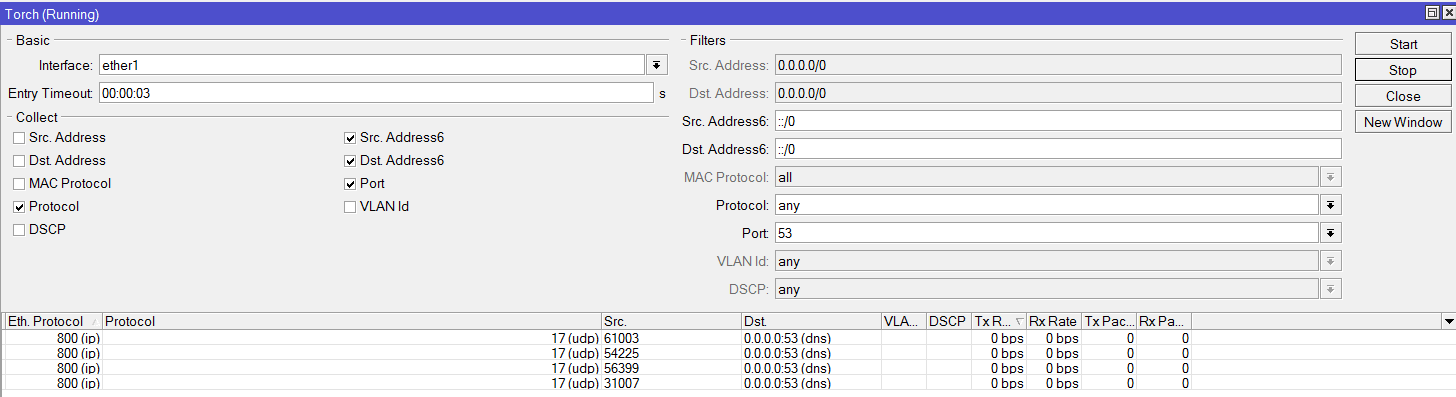

Как видно из скриншота, львиную долю ресурсов нашего процессора занимает служба DNS. Давайте посмотрим, что происходит на уровне обмена пакетами на основном интерфейс ether1. Для этого воспользуемся утилитой Tools → Torch:

Мы видим большое количество пакетов с различных IP – адресов на 53 порт. Наш Mikrotik отвечает на каждый из таких запросов, тем самым, нерационально используя ресурсы процессора и повышая температуру.

Эту проблему надо решать. Судя по снятому дампу, пакеты приходят с частотой 10-20 секунд с одного IP – адреса. Добавим в наш Firewall два правила:

- Все IP – адреса, пакеты с которых приходят на 53 порт нашего Микротика будут помещаться в специальный лист с названием dns spoofing на 1 час.

- Каждый IP – адрес, с которого будет поступать запрос на 53 порт будет проверяться на предмет нахождения в списке dns spoofing . Если он там есть, мы будем считать, что это DNS – спуфинг с частотой реже чем раз в час и будем дропать данный пакет.

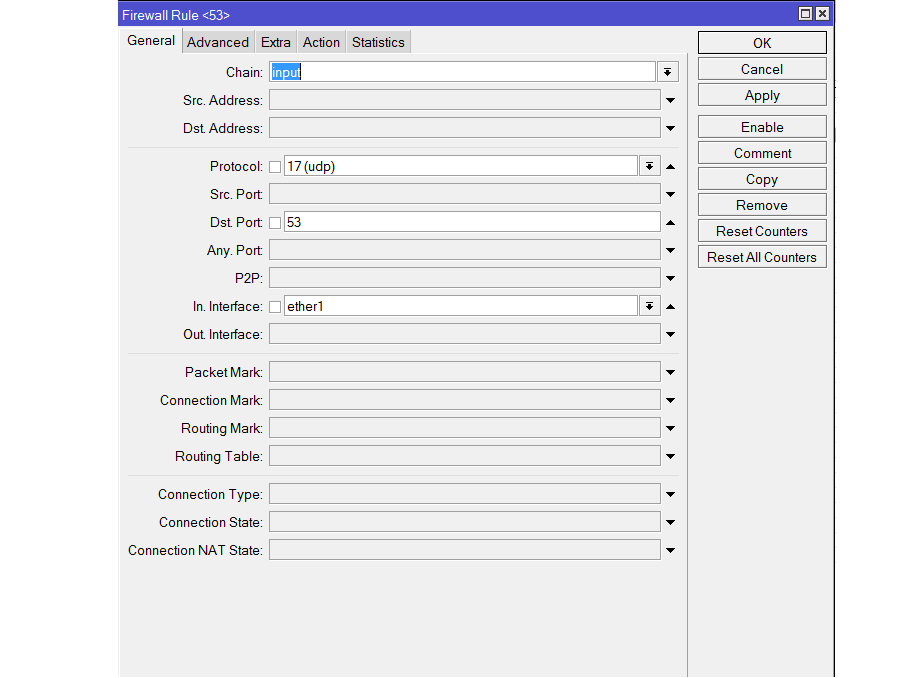

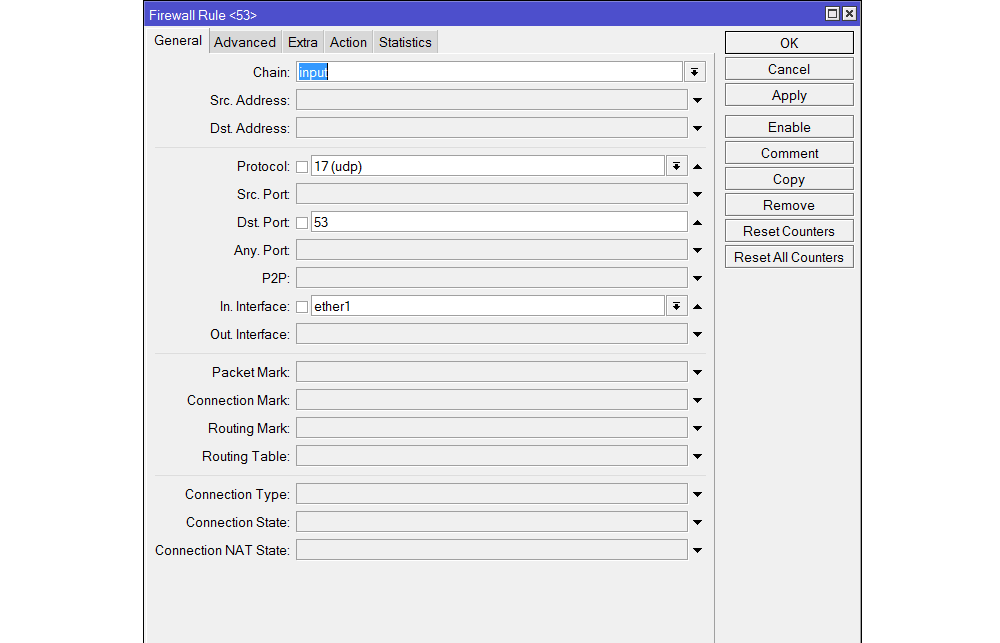

Переходим к настройке. В разделе IP → Firewall → Filter Rules создаем первое правило нажав на значок «+». Во кладке General указываем следующие параметры:

- Chain = input — обрабатываем приходящие пакеты

- Protocol = UDP — нас интересуют пакеты, у которых в качестве транспорта используется UDP

- Dst. Port = 53 — портом назначения должен быть 53 порт, то есть DNS служба

- In. Interface = ether1 — проверка подвергаются все пакеты, которые приходят на интерфейс ether1, который смотрит в публичную сеть.

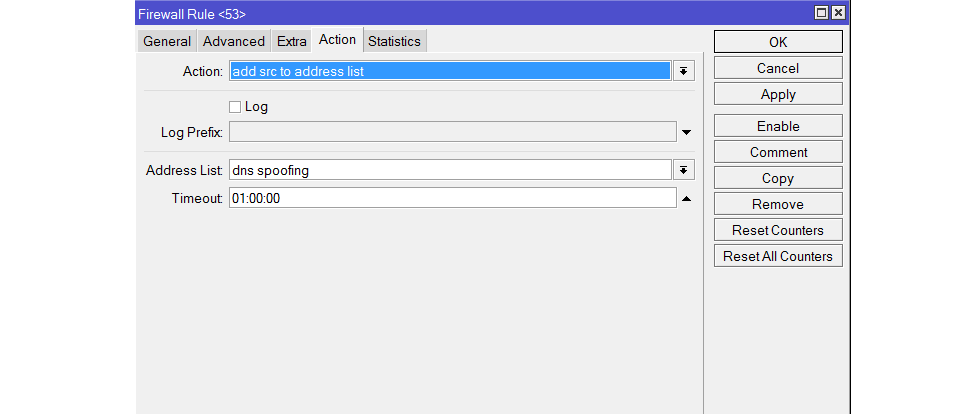

Переходим во вкладку Action:

- Action = add src to address list — в качестве действия, мы будем добавлять IP – адрес источника в специальный лист

- Address List = dns spoofing — указываем имя листа, в который добавляем IP

- Timeout = 01:00:00 — добавляем на 1 час

Нажимаем Apply и OK. Настроим второе правило, так же нажав на «+»:

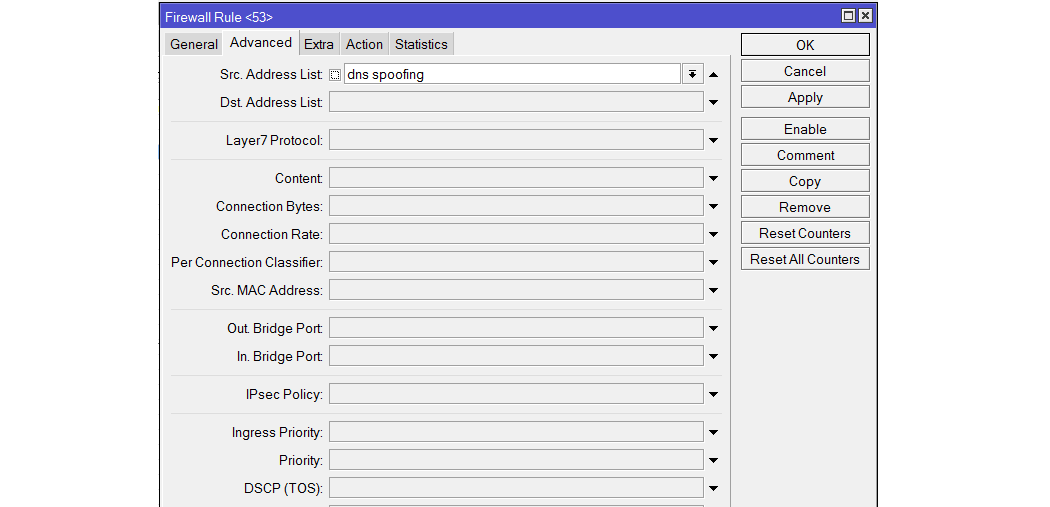

Как видно, настройки во вкладке General в данной вкладке идентичны первому правилу. Нажимаем на вкладку Advanced:

- Src. Address List= dns spoofing — указываем Микротику, производить проверку приходящего пакета на предмет нахождения в указанном листе

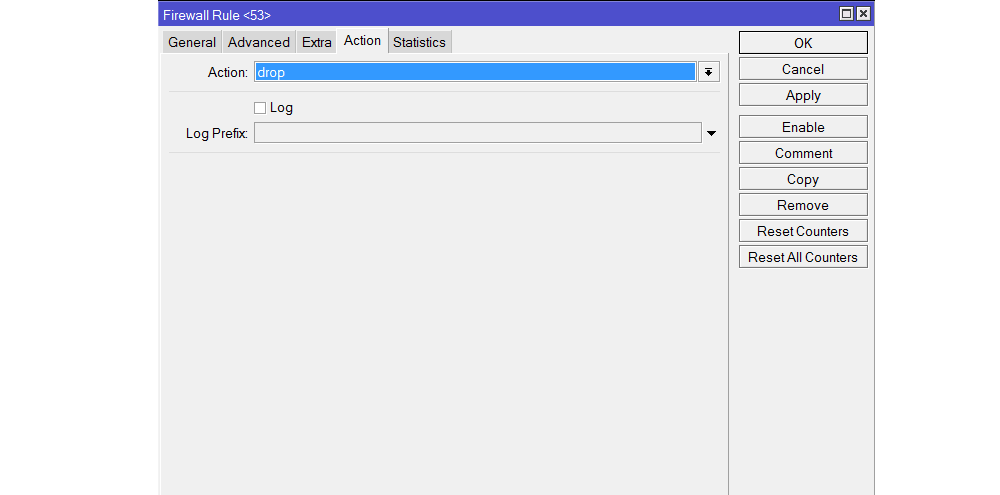

Переходим во вкладку Action:

- Action = drop — если IP – адрес пакета есть в указанном списке, то дропаем этот пакет.

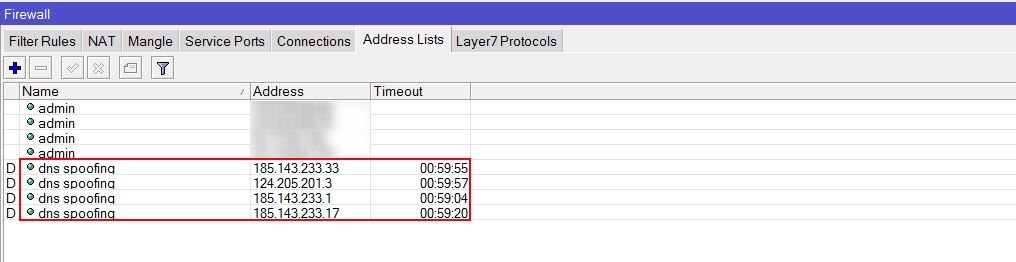

После того, как оба правила стали активны переходи во вкладку IP → Firewall → Address Lists:

Как видно, адреса стали добавляться в список на 1 час. Теперь давайте проверим загрузку процессора:

Теперь загрузка процессора в пределах нормы. Проблема решена.

Пожалуйста, расскажите почему?

Нам жаль, что статья не была полезна для вас 🙁 Пожалуйста, если не затруднит, укажите по какой причине? Мы будем очень благодарны за подробный ответ. Спасибо, что помогаете нам стать лучше!

Нам жаль, что статья не была полезна для вас 🙁 Пожалуйста, если не затруднит, укажите по какой причине? Мы будем очень благодарны за подробный ответ. Спасибо, что помогаете нам стать лучше!

Подпишитесь на нашу еженедельную рассылку, и мы будем присылать самые интересные публикации 🙂 Просто оставьте свои данные в форме ниже.

Подпишитесь на нашу еженедельную рассылку, и мы будем присылать самые интересные публикации 🙂 Просто оставьте свои данные в форме ниже.

Высокая загрузка CPU в устройствах Mikrotik зачастую есть результат ответственности Микротика к dns-запросам.

Высокая загрузка CPU в устройствах Mikrotik зачастую есть результат ответственности Микротика к dns-запросам.

Однако, большая часть запросов прилетает извне локалки, и отвечать на них не нужно.

Открываем Winbox, переходим System → Resources и смотрим загрузку процессора:

Уточняем службу, нагружающую CPU, идем Tools → Profile:

В нашем случае — это точно служба DNS.

По умолчанию, внешним интерфейсом назначают ether1. Проверим, какое количество пакетов прилетает на 53 порт — идем Tools → Torch:

Вариант 1.

Идем IP → Firewall → Filter Rules, добавляем два правила:

1. Все IP – адреса на интерфейсе ether1, пакеты с которых приходят на 53 порт помещаем адресный лист с именем dns- spoofing на 1 час. Во вкладке General указываем следующие параметры:

- Chain = input — обрабатываем приходящие пакеты

- Protocol = UDP — нас интересуют пакеты, у которых в качестве транспорта используется UDP

- Dst. Port = 53 — портом назначения должен быть 53 порт, то есть DNS служба

- In. Interface = ether1 — проверка подвергаются все пакеты, которые приходят на интерфейс ether1, который смотрит в публичную сеть.

Переходим во вкладку Action:

- Action = add src to address list — в качестве действия, мы будем добавлять IP – адрес источника в специальный лист

- Address List = dns spoofing — указываем имя листа, в который добавляем IP

- Timeout = 01:00:00 — добавляем на 1 час.

2. Каждый IP – адрес на интерфейсе ether1, с которого будет поступать запрос на 53 порт, будет проверяться на предмет нахождения в списке dns spoofing . Если он там есть, мы будем считать, что это DNS – спуфинг с частотой реже чем раз в час и будем дропать данный пакет.

General идентичны первому правилу:

- Chain = input — обрабатываем приходящие пакеты

- Protocol = UDP — нас интересуют пакеты, у которых в качестве транспорта используется UDP

- Dst. Port = 53 — портом назначения должен быть 53 порт, то есть DNS служба

- In. Interface = ether1 — проверка подвергаются все пакеты, которые приходят на интерфейс ether1, который смотрит в публичную сеть.

- Src. Address List= dns spoofing — указываем производить проверку приходящего пакета на предмет нахождения в указанном листе.

- Action = drop — если IP – адрес пакета есть в указанном списке, то дропаем этот пакет.

Перемещаем правила повыше, проверяем на вкладке IP → Firewall → Address Lists наличие адресов в адресном листе, Проверяем загрузку CPU.

Вариант 2.

Идем IP → Firewall → Filter Rules, добавляем одно правило:

1. Все IP – адреса на интерфейсе ether1, пакеты с которых приходят на 53 порт, дропаем. Во вкладке General указываем следующие параметры:

- Chain = input — обрабатываем приходящие пакеты

- Protocol = UDP — нас интересуют пакеты, у которых в качестве транспорта используется UDP

- Dst. Port = 53 — портом назначения должен быть 53 порт, то есть DNS служба

- In. Interface = ether1 — проверка подвергаются все пакеты, которые приходят на интерфейс ether1, который смотрит в публичную сеть.

Переходим во вкладку Action:

- Action = drop — указываем, что дропаем этот пакет.

Перемещаем правила повыше, проверяем на вкладке IP → Firewall → Address Lists наличие адресов в адресном листе, Проверяем загрузку CPU.

Метки: mikrotik

Copyright 2019. All rights reserved.

Всем привет! Имею более 5 установленных SOHO роутеров микротик, в разных местах от разных провов, и с разной пропускной скоростью. И начал замечать, что время от времени загрузка роутеров приближается где-то к 100%, на других вываливается связь из-за малой пропускной способности инет-канала. Как выяснилось, причиной всего это во всех случаях какая-то нездоровая активность на DNS сервер Микротика которая либо забивает канал, либо если канал широкий съедает все cpu. Причем на всех установленных роутерах — внешние айпи адреса.

Настраивал все по мануалам, в фаерволле никаких правил не добавлял. Убрал только доступ к микротику, оставив WinBox.

Подскажите, как правильнее закрыть 53 порт? Что бы внутри ничего не нарушить 🙂

- Вопрос задан более трёх лет назад

- 16003 просмотра

заблокировано файрволом все что можно — не помогает

в winbox’e

IP — DNS — Static — выделяешь свой роутер и жмешь disable — нагрузка сразу упадет

То же самое было около года назад. Решилось закрытием 53 порта.

chain input; Dst Adress @твой IP

Protocol 6 (tcp)

Dst port 53.

action drop

(или при желании добавлять эти адреса флудеры в список и банить тот список на определенное время)

И еще 1 правило такое же правило для UDP

Protocol 17 (udp)

What’s new in 6.22 (2014-Nov-11 14:46):

*) ovpn — added support for null crypto;

*) files — allow to remove empty disk folders;

*) sntp — fix problems with dns name resolving failures that were triggering

system watchdog timeout;

*) eoip/eoipv6/gre/gre6/ipip/ipipv6/6to4 tunnels have new features:

tunnels go down when no route to destination;

tunnels go down for 1 minute when transmit loop detected, warning gets logged;

new keepalive-retries setting;

keepalives enabled by default for new tunnels (10sec interval, 10 retries);

*) improved connection-state matcher in firewall — can match multiple states in one rule, supports negation;

*) added connection-nat-state matcher — can match connections that are srcnatted,dstnatted or both;

*) 100% CPU load caused by DNS service fixed;

*) 100% CPU load caused by unclassified services fixed;

*) 6to4 tunnel fixed;

*) new RouterBOOT firmware for Metal 2SHPn to improve wireless stability;